Ta bort TeslaCrypt 4.2 (Guide för Virusborttagning)

TeslaCrypt 4.2 Borttagningsguide

Vad är TeslaCrypt 4.2?

TeslaCrypt 4.2-viruset: uppdaterat och ännu aggressivare

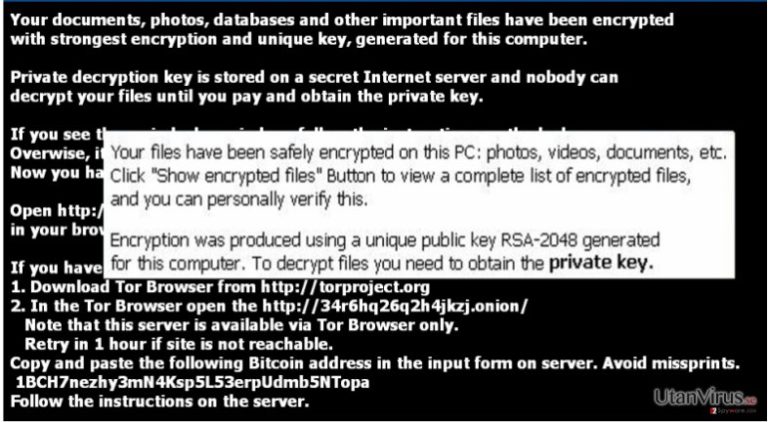

Om du inte har hört om den senaste versionen av TeslaCrypt-viruset – TeslaCrypt 4.2 – är vi glada att nu kunna informera om denna nya ransomware-variant. Det elakartarade virus är utvecklat för att kryptera personlig data och begära en lösensumma i utbyte mot att datan låses upp. Denna kategori av virus har goda erfarenheter av att kapa datorer, då hackare ständigt utvecklar nya versioner. Det finns inget som talar för att detta virus kommer att vara mindre farligt eller skadligt. Detta virus har endast några små uppdateringar. En av dessa är att ransom-meddelandet har fått en ny utformning. Om du har blivit angripen av TeslaCrypt 4.2, är det viktigt att du tar bort det så fort som möjligt.

Låt oss ta en titt på virusets historia. Det började som ett rätt litet ransomware, inriktat mot spelanvändare. Dekrypteringsnyckeln kan ha funnits inne i systemet. Således orsakade det inga stora skador. Så småningom, blev de nätkriminella allt skickligare. Den föregående versionen, TeslaCrypt 4.0, använde en avancerad krypteringsalgoritm och då den inte efterlämnade några filändelser, var det svårt att upptäcka viruset. Den nya versionen, TeslaCrypt 4.2, lämnar å andra sidan efter sig följande filer:

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.HTML

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.PNG

%UserProfile%\Desktop\!RecoveR!-[5_characters]++.TXT

Vidare, har storleken på filen med instruktioner om dataåterställning ändrats från 256 byte till 272 byte. Viruset släpper också ifrån sig C:\Windows\System32\vssadmin.exe. I jämförelse med äldre versioner, raderar den aktuella versionen även kopior av de låsta filerna.

TeslaCrypt 4.2-virusets spridningsmetoder

Denna version av viruset sprids på samma sätt som de föregående versionerna – via skräppostbilagor. Detta är vad de nätkriminella är särskilt listiga på. De lyckas få sina offer att öppna ett infekterat mejl genom att lura dem med falska fakturor, information som ser ut att komma från statliga institutioner. När användaren öppnar mejlet, aktiveras viruset automatiskt.

Hackerna har medvetet låtit ransom-meddelandet ha en odramatisk utformning. Filen, som har namnet -!recover!-!file!-.txt, ser ut som en vanlig texttil av typen Notepad. Den informerar om de låsta filerna och ger instruktioner om hur man kan låsa upp dem. Hackarna förser användaren med länkar till webbläsaren Tor för att där genomföra betalningen. Om din dator har drabbats, ska du inte förvänta dig att du får tillbaka dina filer. Sedan lanseringen av den första versionen av viruset, har de nätkriminella lyckats dra in en skrämmande stor summa pengar. Men i maj 2016 avslutade utvecklarna av TeslaCrypt-viruset sitt projekt och släppte ut en dekrypteringsnyckel, så nu kan du återställa dina filer gratis. Gå till sidan två för att läsa om hur du kan återställa dina filer.

Vidare bör du känna till att TeslaCrypt 4.2 också kan angripa datorer via ”exploit kits”, såsom trojaner, datormaskar, Javascript-filer. Särskilt trojaner har en förmåga att smyga sig in i systemet utan att upptäckas av ett antivirusprogram. Därför är det väldigt viktigt att man har ett starkt antispionprogram. Du kan ta bort TeslaCrypt 4.2 med FortectIntego. Läs mer nedan om borttagning av detta virus.

Guide för borttagning av TeslaCrypt 4.2

Du ska fokusera på att ta bort TeslaCrypt 4.2-viruset permanent. Den bästa metoden är att installera ett antispionprogram, som är särskilt utformat för att hantera sabotageprogram och ransomware. Det kan också upptäcka trojaner. När du väl har tagit bort TeslaCrypt 4.2, ska du använda TeslaCrypt decryption tool för att återställa dina filer. Du bör också se över lösningar för säkerhetskopiering av dina filer, då den enda anledningen till att du kan låsa upp filerna är att TeslaCrypt har lanserat en dekrypteringsnyckel. Detta betyder att andra ransomware-hot fortfarande är mycket farliga och om någon av dessa tar sig in i ditt datorsystem, kan du förlora dina filer för gott. Bra alternativ för lagring av säkerhetskopior är DVD-skivor, USB-minnen och lagringsdomäner på nätet. Tänk dock på att vissa ransomware också kan infektera datalagringsenheter om de är anslutna till datorn samtidigt som infektionen sker. Därför måste du hålla dina nätsäkerhetsprogram uppdaterade.

Manuell TeslaCrypt 4.2 Borttagningsguide

Utpressningsprogram: Manuell borttagning av utpressningsprogram (ransomware) i Felsäkert läge

Viktigt! →

Manuell borttagning kan vara för komplicerad för vanliga datoranvändare. Det krävs avancerade IT-kunskaper för att utföras korrekt (om viktiga systemfiler tas bort eller skadas kan det leda till att Windows totalt förstörs), och det kan också ta flera timmar att genomföra. Därför rekommenderar vi starkt att du istället använder den automatiska metoden som visas ovan.

Steg 1. Starta Felsäkert Läge med Nätverk

Manuell borttagning av skadeprogram bör utföras i felsäkert läge.

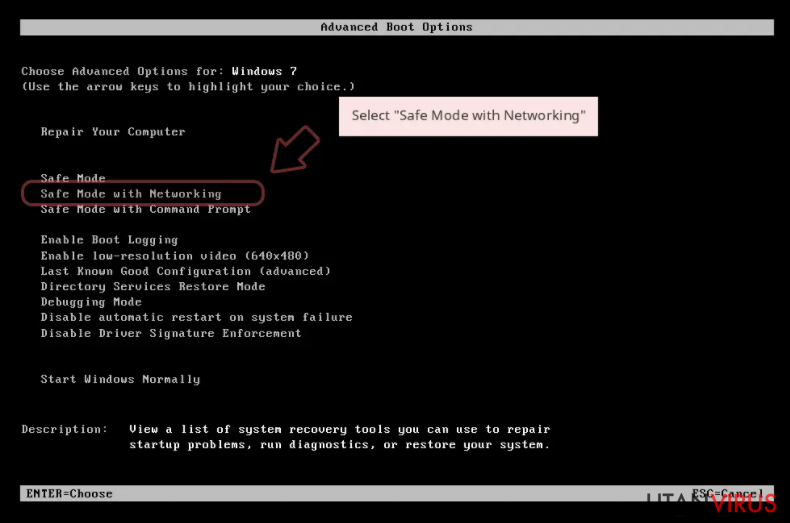

Windows 7 / Vista / XP

- Klicka på Start > Stäng av > Starta om > OK.

- När datorn blir aktiv börjar du trycka på F8-knappen (om det inte fungerar kan du prova F2, F12, Del, osv. – det beror på din moderkortsmodell) flera gånger tills du ser fönstret Avancerade startalternativ.

- Välj Felsäkert läge med Nätverk från listan.

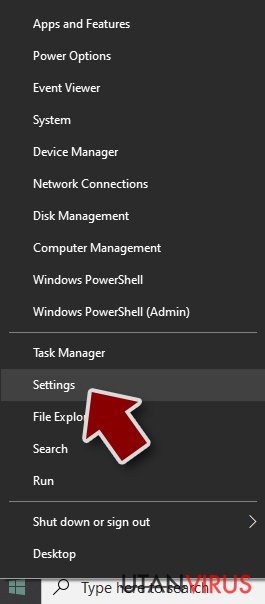

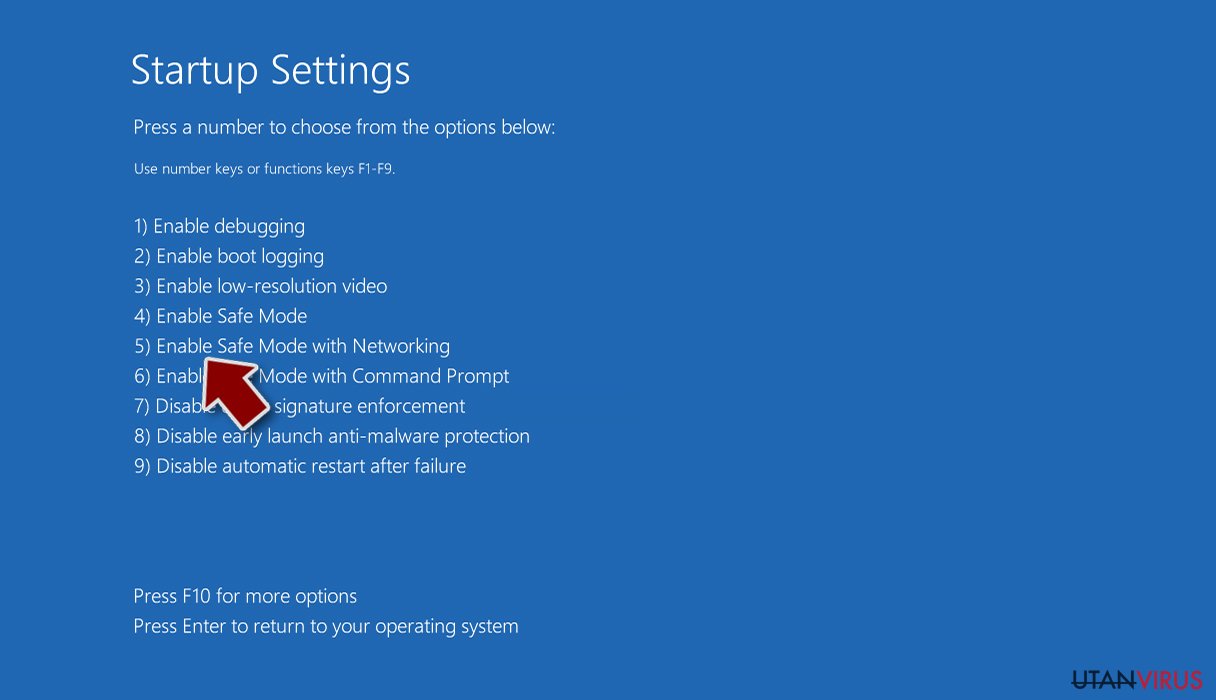

Windows 10 / Windows 8

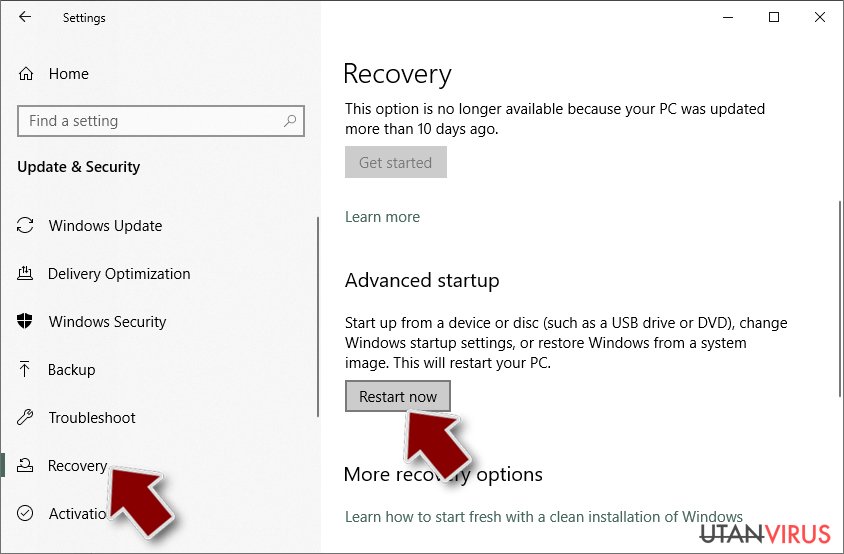

- Högerklicka på Start-knappen och välj Inställningar.

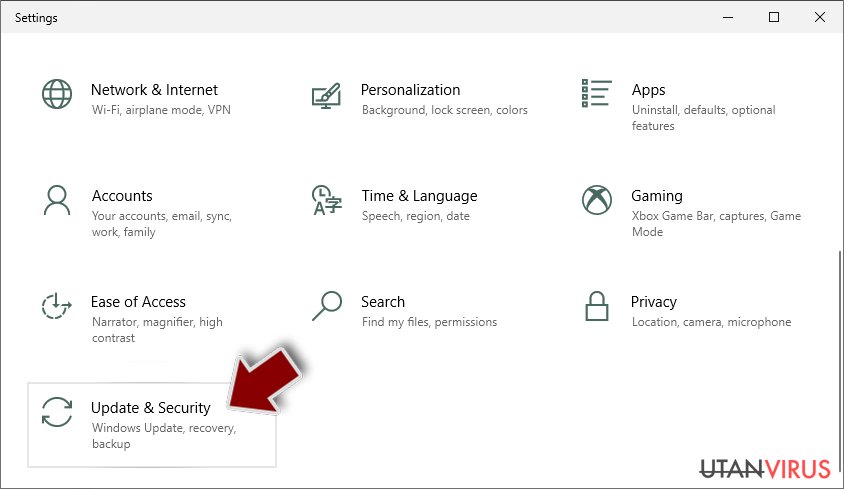

- Bläddra ner och välj Uppdatering & Säkerhet.

- Till vänster i fönstret väljer du Återhämtning.

- Bläddra nu nedåt för att hitta sektionen Avancerad start.

- Klicka på Starta om nu.

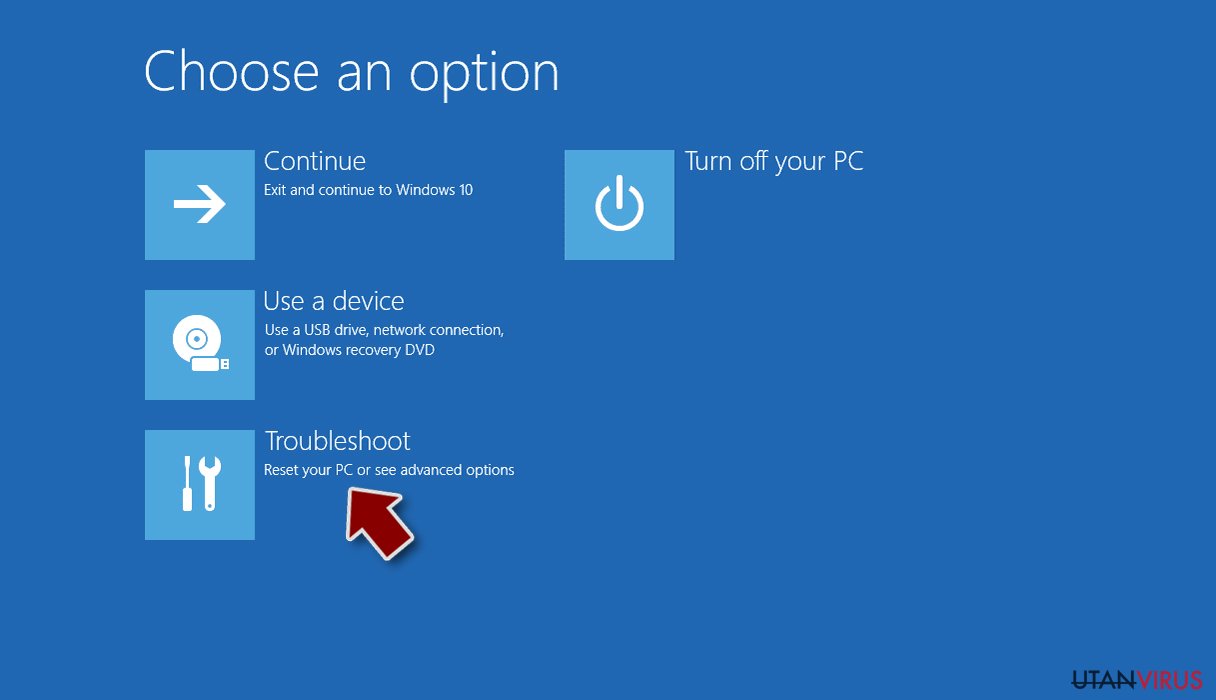

- Välj Felsök.

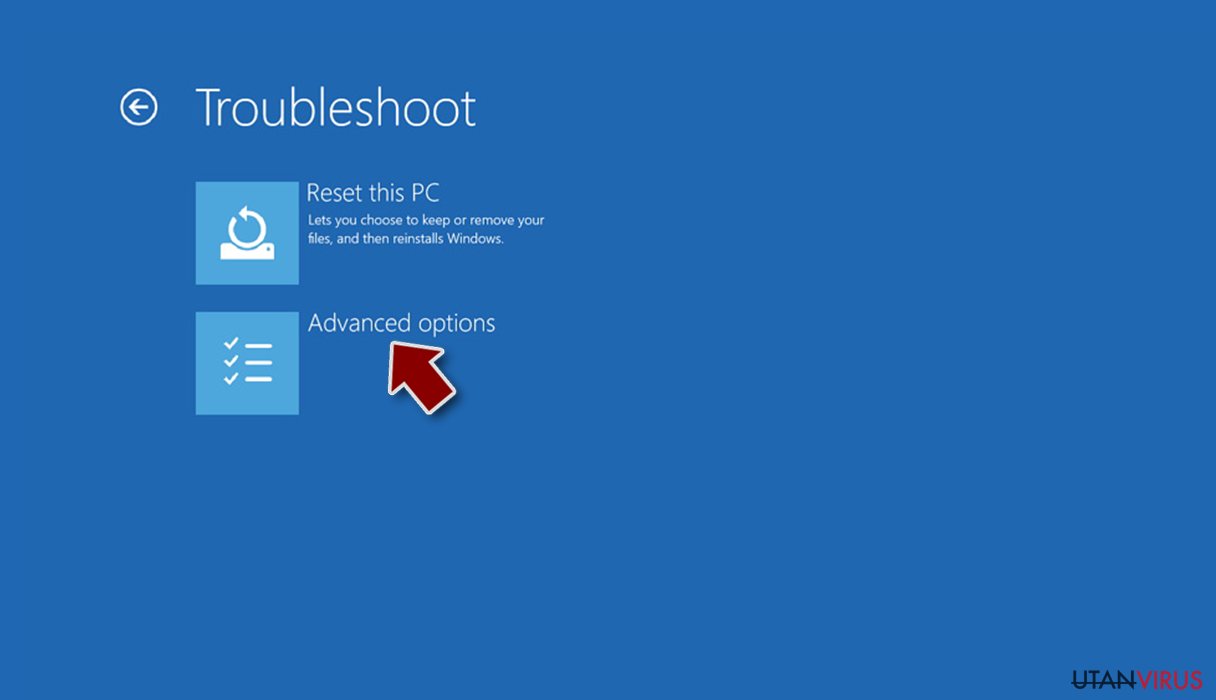

- Gå till Avancerade alternativ.

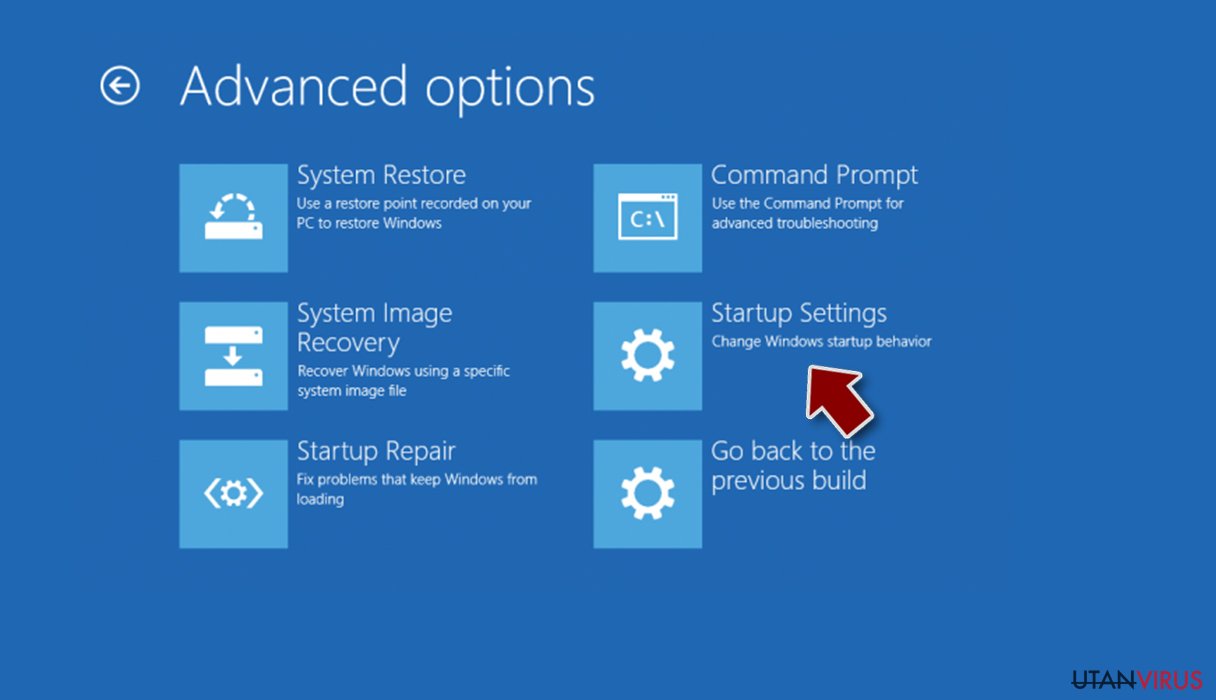

- Välj Inställningar för uppstart.

- Tryck på Starta om.

- Tryck nu på 5 eller klicka på 5) Aktivera felsäkert läge med nätverk.

Steg 2. Stäng av alla skumma processer

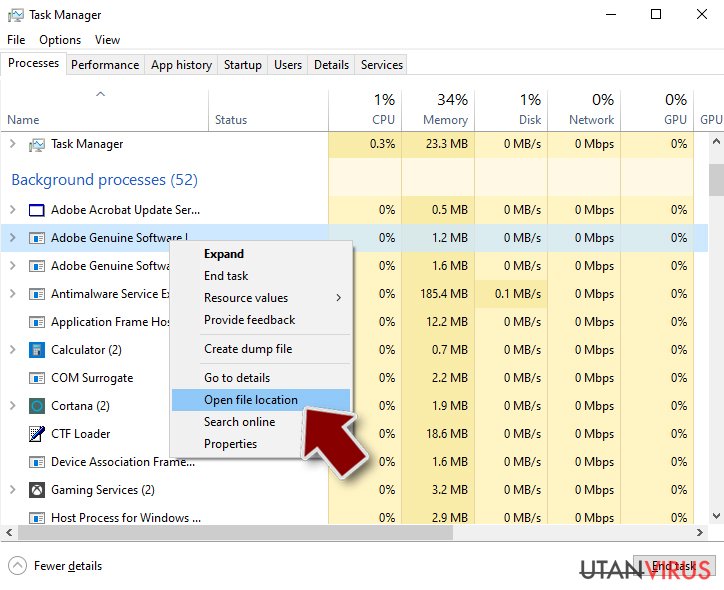

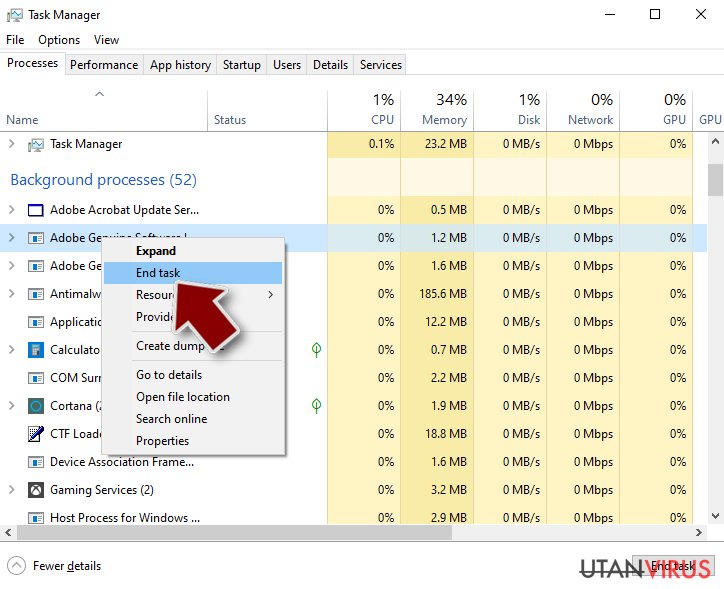

Windows Aktivitetshanteraren är ett användbart verktyg som visar alla processer som körs i bakgrunden. Om skadlig kod kör en process måste du stänga av den:

- Tryck Ctrl + Shift + Esc på tangentbordet för att öppna Windows Aktivitetshanteraren.

- Tryck på Fler detaljer.

- Bläddra ner till Bakgrundsprocesser och leta efter något misstänkt.

- Högerklicka och välj Öppna filplats.

- Gå tillbaka till processen, högerklicka och välj Avsluta aktivitet.

- Radera innehållet i den skadliga mappen.

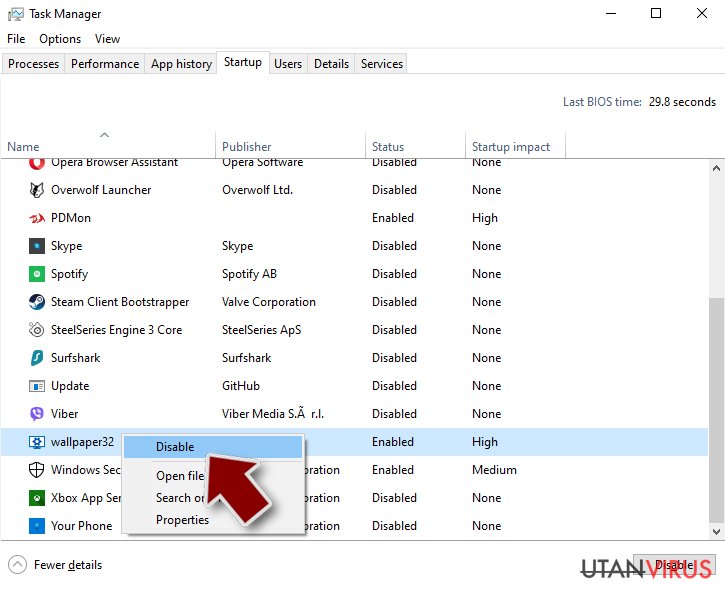

Steg 3. Kontrollera start av programmet

- Ctrl + Shift + Esc på tangentbordet för att öppna Windows Aktivitetshanteraren.

- Gå till fliken Uppstart.

- Högerklicka på det misstänkta programmet och välj Inaktivera.

Steg 4. Radera virusfiler

Malware-relaterade filer kan finnas på olika ställen i din dator. Här finns instruktioner som kan hjälpa dig att hitta dem:

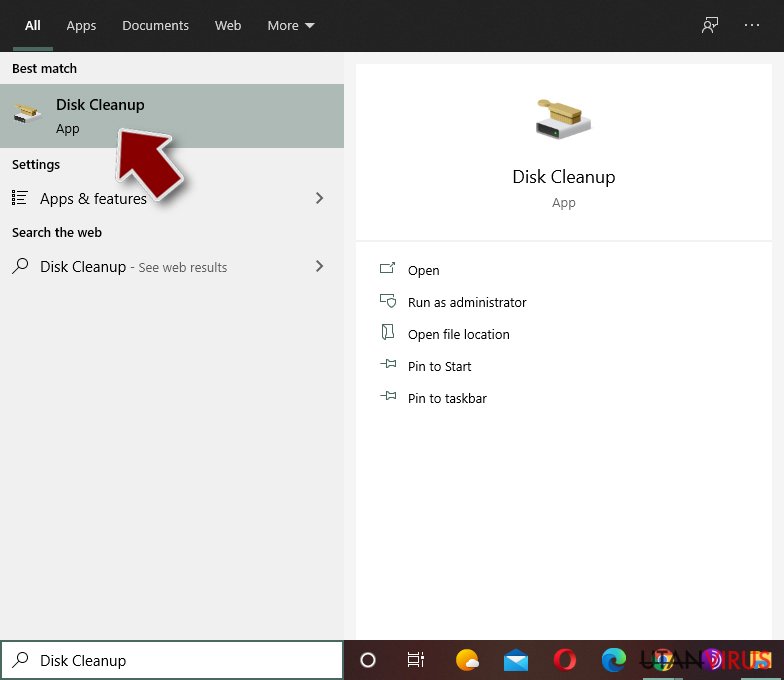

- Skriv in Diskrensning i Windows-sökningen och tryck på Enter.

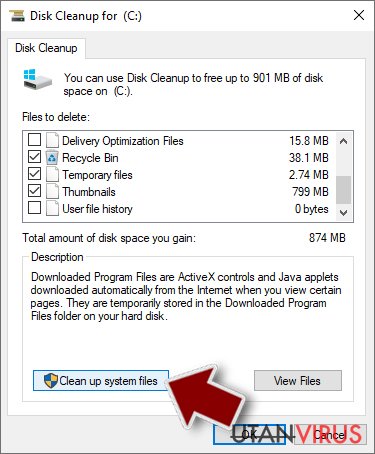

- Välj den enhet du vill rensa (C: är din huvudenhet som standard och är troligtvis den enhet som innehåller skadliga filer).

- Bläddra i listan Filer som ska raderas och välj följande:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Välj Rensa upp systemfiler.

- Du kan också leta efter andra skadliga filer som är gömda i följande mappar (skriv dessa sökord i Windows Sökbar och tryck på Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

När du är klar startar du om datorn i normalt läge.

Ta bort TeslaCrypt 4.2 med System Restore

-

Steg 1: Starta om din dator i Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicka på Start → Shutdown → Restart → OK.

- När din dator blir aktiv så trycker du F8 upprepade gånger tills du ser fönstret Advanced Boot Options.

-

Välj Command Prompt från listan

Windows 10 / Windows 8- Tryck på knappen Power vid Windows inloggningsskärm. Tryck och håll nu ned Shift på ditt skrivbord och klicka på Restart..

- Välj nu Troubleshoot → Advanced options → Startup Settings och tryck avslutningsvis på Restart.

-

När din dator blir aktiv så väljer du Enable Safe Mode with Command Prompt i fönstret Startup Settings.

-

Steg 2: Återställ dina systemfiler och inställningar

-

När fönstret Command Prompt dyker upp så skriver du in cd restore och klickar Enter.

-

Skriv nu in rstrui.exe och tryck på Enter igen..

-

När ett nytt fönster dyker upp klickar du på Next och väljer en återställningspunkt från innan infiltrationen av TeslaCrypt 4.2. Efter att ha gjort det klickar du på Next.

-

Klicka nu på Yes för att starta systemåterställningen.

-

När fönstret Command Prompt dyker upp så skriver du in cd restore och klickar Enter.

Avslutningsvis så bör du tänka på skydd mot krypto-gisslanprogram. För att skydda din dator från TeslaCrypt 4.2 och andra gisslanprogram så ska du använda ett välrenommerat antispionprogram, såsom FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes

Rekommenderat För Dig

Låt inte myndigheterna spionera på dig

Myndigheterna har många problemområden gällande att spåra användares information och spionera på invånare så du bör komma ihåg detta och lära dig mer om skuggig informationsinsamling. Undvik oönskad spårning från myndigheterna och spionering genom att bli helt anonym på nätet.

Du kan välja en annorlunda geografisk plats när du kopplar upp dig och få tillgång till vilket innehåll som helst, oavsett geografiska begränsningar. Du kan enkelt njuta av internetuppkopplingen utan risk av att bli hackad om du använder dig av en Private Internet Access VPN.

Ta kontroll över informationen som kan nås av styrelser och andra oönskade parter och surfa online utan att spioneras på. Även om du inte är inblandad i olagliga aktiviteter och litar på dina tjänster och plattformer så är det nödvändigt att aktivt skydda din integritet och ta försiktighetsåtgärder genom en VPN-tjänst.

Säkerhetskopiera filer för senare användning i fall malware-attacker uppstår

Mjukvaruproblems skapade av skadeprogram eller direkt dataförlust på grund av kryptering kan leda till problem med din enhet eller permanent skada. När du har ordentliga aktuella säkerhetskopior kan du enkelt ta igen dig om något sådant skulle hända och fortsätta med ditt arbete.

Det är viktigt att skapa uppdateringar för dina säkerhetskopior efter ändringar så att du kan fortsätta var du var efter att skadeprogram avbryter något eller skapar problem hos din enhet som orsakar dataförlust eller prestandakorruption.

När du har den senaste versionen av varje viktigt dokument eller projekt kan du undvika mycket frustration. Det är praktiskt när skadeprogram kommer från ingenstans. Använd Data Recovery Pro för systemåterställning.