Ta bort viruset CryptoMix (Borttagningsguide) - uppdaterad aug 2017

CryptoMix Borttagningsguide för virus

Vad är CryptoMix ransomware?

En ny variant av CryptoMix lanserades i juli 2017

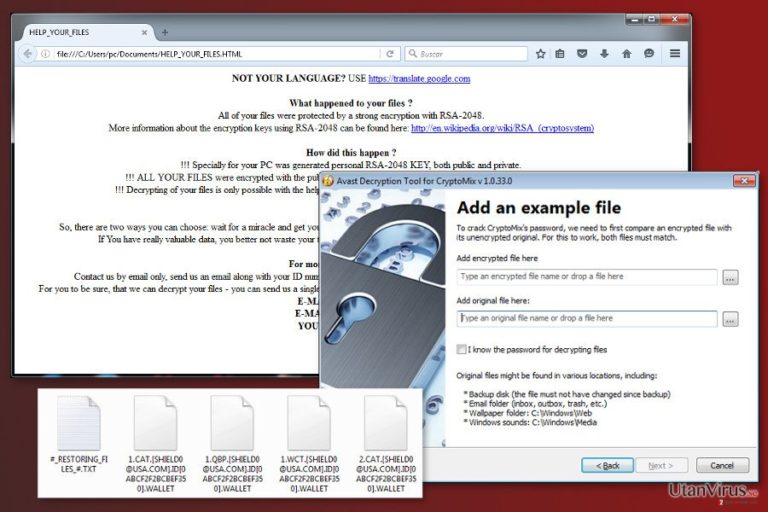

CryptoMix är ett filkrypteringsvirus som upptäcktes under våren 2016 och sedan dess har uppdaterats åtskilliga gånger. Säkerhetsexperter lyckades att knäcka koden till ett fåtal varianter och skapa ett dekrypteringsprogram, men virusutvecklarna lanserade nya versioner av detta ransomware.

I juli 2017 upptäckte virusforskare en helt ny variant som spreds på nätet. Precis som de tidigare varianterna CryptoMix Wallet och Azer ransomware, är likaså det nya Exte ransomware ännu odekrypterbart. Därför bör man vidta åtgärder för att undvika dessa virus.

Detta krypto-virus infiltrerar användares datorer i smyg med hjälp av skräppost. Sedan letar det reda på förutbestämda filer och krypterar dem med en avancerad RSA-2048-algoritm. Viruset lägger till filändelserna .email[supl0@post.com]id[\[[a-z0-9]{16}\]].lesli eller .lesli på de angripna filerna.

Andra varianter lägger till filändelserna .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole02, .EXTE etc.

När filerna krypteras planterar viruset också ett ransom-meddelande under filnamnet INSTRUCTION RESTORE FILES.TXT, där offren uppmanas att kontakta de nätkriminella via den angivna e-postadressen xoomx[@]dr.com and xoomx[@]usa.com för att få den unika dekrypteringsnyckel som vanligtvis lagras i någon fjärrmapp.

Uppdaterade versioner använder andra namn på ransom-meddelandena, såsom _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML eller # RESTORING FILES #.TXT.

För att få dekrypteringsnyckeln, måste offret betala en rätt så stor summa pengar i form av en lösensumma. Du ska dock se till att ta bort CryptoMix först eftersom det enkelt kan kryptera ytterligare filer. För att ta bort detta ransomware, måste du installera ett starkt antisabotageprogram, såsom FortectIntego, och köra en fullständig skanning med detta.

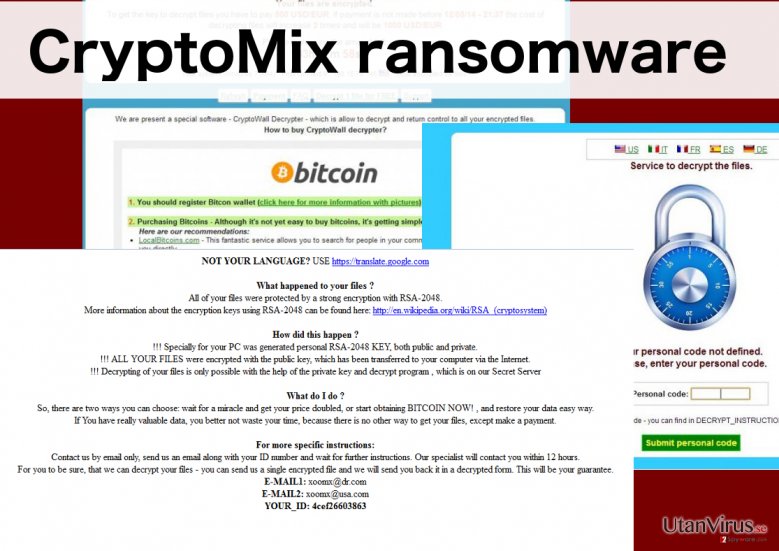

Detta krypto-virus liknar virusen CryptoWall 3.0, CryptoWall 4.0 och CryptXXX. Men till skillnad från dessa skadliga program, hävdar CryptoMix att de insamlade pengarna går till en bra sak – välgörenhet.

Ransomware-utvecklarna som kallar sig ChamTeam, utlovar också ”gratis teknisk support” till de som väljer att betala. Men trots alla dessa löften, ska du komma ihåg att du har att göra med riktiga nätbrottslingar, så du ska inte under några omständigheter följa deras uppmaningar och stödja deras smutsiga affärer.

Även om du väljer att köpa ut dina filer, finns det ingen garanti för att du kommer att få dekrypteringsnyckeln eller så kan själva nyckeln vara skadad.

Vi rekommenderar alltså inte att du följer hackarnas uppmaningar som anges i filen INSTRUCTION RESTORE FILE.TXT. Detta ransom-meddelande finns i varje mapp som innehåller krypterad data. CryptoMix-viruset sägs kryptera en förbluffande summa på 862 filtyper, så det är omöjligt att överblicka det.

Vad gäller ransom-meddelandet, anges där två olika mejladresser, xoomx[@]dr.com och xoomx[@]usa.com, som ska användas för att kontakta Cryptomix-utvecklarna och återställa filerna.

När offret har kontaktat hackarna, får denne en länk och ett lösenord till webbsidan One Time Secret som kan användas för att utväxla anonyma meddelanden med hackarna. Först försöker hackarna övertyga offret att betala för välgörenhets skull, eftersom det naturligtvis inte finns någon som kommer att betala 1900 USD i lösensumma för sina filer.

Hackarna kan också börja att hota dig med att dubbla lösensumman om den inte betalas inom 24 timmar. Det mest intressanta är att du kan motta en rabatt efter att ha kontaktat hackarna. Du ska dock inte gå i den fällan.

Du bör ta bort CryptoMix-viruset så fort du märker att du inte kan komma åt dina filer, men kom ihåg att en borttagning av detta virus inte leder till återställning av dina filer. För att få tillbaka dina filer, ska du läsa instruktionerna för datadekryptering i slutet av denna artikel. Om du ännu inte har infekterats, se till att din säkerhetskopiera din data till en säker plats.

Versioner av CryptoMix-viruset

CryptoShield 1.0 ransomware. Detta nyligen upptäckta virus cirkulerar på dåligt skyddade och infekterade webbsidor. Användare som ofta besöker torrent- och fildelarsidor löper risk att drabbas av detta virus. Genom att använda EITest, laddar RIG exploit kit ner allt som behövs för att utföra en CryptoShield-kapning.

Efter att infektionen har tagit vid, utlöser viruset falska meddelanden för att lura användarna till att tro att dessa meddelanden kommer från vanliga Windows-processer. Det är dock inte svårt att se igenom denna bluff då meddelandena innehåller stavfel.

Intressant är att utvecklarna har valt att kombinera krypteringsteknikerna AES-256 och ROT-13 flr att låsa användarnas data. Medan den senare är mycket simpel, är den förra mycket komplex. Dessvärre kan detta virus radera skuggvolymkopior, vilket försvårar en dataåterställning. Du ska dock inte under några omständigheter betala lösensumman.

.code-viruset. Viruset sprids via skräpmejl som innehåller en skadlig bilaga. När användaren öppnar den bifogade filen, aktiveras viruset och datakrypteringen kan ta vid. Viruset använder krypteringsalgoritmen RSA-2048 och lägger till filändelsen .code.

När alla angripna filer har krypterats, planterar viruset ett ransom-meddelande under filnamet “help recover files.txt”, där offren uppmanas att kontakta utvecklarna via mejladresserna xoomx_@_dr.com eller xoomx_@_usa.com. Du ska dock inte följa denna uppmaning, eftersom de nätkriminella kommer att be dig att betala 5 Bitcoins i utbyte mot dekrypteringsnyckeln. Detta är en stor summa pengar, så det är bättre att du tar bort .code-viruset.

CryptoShield 2.0 ransomware virus. Denna version skiljer sig inte nämnvärt från den tidigare CryptoSheild-varianten. Efter att viruset har infiltrerat datorn, påbörjar det datakrypteringen genom att använda RSA-2048-algoritmen och lägger till filändelsen .CRYPTOSHIELD på varje angripen fil.

VIruset placerar två nya filer på skrivbordet med namnen # RESTORING FILES #.txt och # RESTORING FILES #.html. Dessa filer innehåller instruktioner om hur man återställer krypterad data. I ransom-meddelandet anges ett fåtal mejladresser (res_sup@india.com, res_sup@computer4u.com eller res_reserve@india.com) för de som är villiga att betala lösensumman.

Det rekommenderas dock inte att du betalar, utan ta bort viruset och använd säkerhetskopior eller alternativa metoder för att återställa dina filer.

Revenge ransomware virus. Detta filkrypteringsvirus sprids som en trojan via RIG exploit kits. Efter att det har infiltrerat datorn, skannar det systemet efter målfiler och krypterar genom att använda en AES-256 algoritm. Precis som virusnamnet antyder, lägger viruset till filändelsen .revenge på alla krypterade filer och gör dem omöjliga att öppna eller använda.

De nätkriminella tillhandahåller dock instruktioner om hur man kan få åtkomst till de krypterade filerna. Dessa finns i ransom-meddelandet med filnamnet # !!!HELP_FILE!!! #.txt. Där uppmanas offren att kontakta de nätkriminella via de angivna mejladresserna: restoring_sup@india.com, restoring_sup@computer4u.com, restoring_reserve@india.com, rev00@india.com, revenge00@witeme.com, och rev_reserv@india.com.

Om man väljer att kontakta dem (ej rkeommenderat), uppmanas man att överföra en viss summa Bitcoins i utbyte mot Revenge Decryptor. Vi vill dock poängtera att denna affär kan leda till förlust av pengar eller andra virusattacker. Vidare är det inte säkert att du kommer att kunna komma åt dina filer även om du betalar.

Mole ransomware. Denna version av CryptoMix sprids via missvisande mejl som informerar om problem vid USPS-leverans. Om man klickar på en länk eller bilaga i detta mejl, installeras programfilen Mole. Då startar omedelbart krypteringsprocessen och ens filer låses med en RSA-1024-dekrypteringsnyckel.

För att göra attacken än mer förödande, raderar viruset också skuggvolymkopior. På så sätt är det i stort sett omöjligt att återställa datan utan ett särskilt dekrypteringsprogram, så länge man inte har säkerhetskopior. Efter krypteringen planterar viruset ett ransom-meddelande under filnamnet “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT”, där offren uppmanas att kontakta de nätkriminella inom 78 timmar.

Offren förväntas skicka sina unika ID-nummer till oceanm@engineer.com eller oceanm@india.com. Det rekommenderas dock inte att göra detta, eftersom man kommer uppmanas att överföra en enorm summa pengar i utbyte mot ett tvivelaktigt dekrypteringsprogram. Man ska istället fokusera på att ta bort viruset.

CryptoMix Wallet ransomware. Denna ransomware-variant använder en AES-kryptering och lägger till filändelsen .wallet på samtliga målfiler. Viruset ändrar dock också namnet på filer. Namnet på den krypterade filen inkluderar virusutvecklarnas e-postadresser, offrets ID-nummer och en filändelse: .[email@address.com].ID[16 unika tecken].WALLET.

När alla filer har krypterats, får offren ett falskt varningsmeddelande om explorer.exe Application Error (programfel), vilket ska få offren att klicka på OK-knappen. Om man klickar på OK, öppnas ett fönster för användarkontokontroll. Detta kommer inte att försvinna så länge användare klickar på ”Ja”. Sedan dess radrar viruset skuggvolymkopior.

Slutligen lämnar viruset ett ransom-meddelande under filnamnet “#_RESTORING_FILES_#.txt”, där offren uppmanas att skicka sina unika ID-nummer till någon av följande mejladresser: shield0@usa.com, admin@hoist.desi eller crysis@life.com. Sedan tillhandahåller de nätkriminella kostnaden för ett dekrypteringsprogram. Du ska dock inte lita på dem. Detta ransomware är fortfarande odekrypterbart, så risken är hög att du förlorar pengar eller infekteras med andra virus. Skaffa istället ett professionellt säkerhetsprogram och ta bort viruset.

Mole02 ransomware virus. Mole02 är ytterligare en version inom denna ransomware-familj. Det använder krypteringsalgoritmerna RSA och AES för att låsa offrets filer och lägger sedan till filändelsen .mole02 på de krypterade filerna. Viruset dök först upp i juni 2017 och lyckades infekterade tusentals datorer världen över.

Vruset använder _HELP_INSTRUCTION.TXT som ett ransom-meddelande. Det sparar filen på skrivbordet för att informera offret om nätattacken och begära en lösensumma. Offren behöver dock inte längre betala lösensumman även om de saknar säkerhetskopior, då virusexperter har lanserat en gratis Mole02-dekrypterare som kan återställa korrupta filer helt gratis.

Azer ransomware virus. AZER Cryptomix-viruset är den senaste versionen inom denna ransomware-familj och släpptes precis efter lansering av Mole02-dekrypteraren. Den nya versionen använder antingen filändelsen .-email-[webmafia@asia.com].AZER eller .-email-[donald@trampo.info.AZER för att markera krypterad data. Viruset ändrar också det ursprungliga filnamnet.

Virusets ransom-meddelande går under namnet _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Meddelandet är mycket kort och uppmanar endast att man ska skriva till någon av de angivna mejladresserna för att få instruktioner om dataåterställning. Naturligtvis tänker inte de nätkriminella dekryptera dina filer gratis. De begär ofta en lösensumma, vars storlek för närvarande är okänd. Det finns dessvärre ännu inga verktyg som kan dekryptera .azer-filer.

Exte ransomware. Denna ransomwareversion dök upp i juli 2017. Virusets namn avslöjar att viruset lägger till filändelsen .EXTE på de krypterade filerna. När alla målfiler har krypterats, laddar viruset ner ett ransom-meddelande med filnamnet _HELP_INSTRUCTION.TXT. Där uppmanas offren att skicka sina unika ID-nummer till exte1@msgden.net, exte2@protonmail.com eller exte3@reddithub.com för att få instruktioner om dataåterställning.

För närvarande är storleken på lösensumman okänd. Det verkar som att virusutvecklarna anpassar denna individuellt beroende på antalet krypterade filer. Även om det ännu inte finns någon dekrypterare för Exte, rekommenderar vi inte att du betalar lösensumman.

Virusets spridningsmetoder

Det finns ingen särskild teknik som CryptMix viruet använder för att ta sig in i datorn. Du kan bli infekterad genom att klicka på suspekta meddelanden eller nedladdningsknappar eller via P2P-nätverk (peer-to-peer, datadelning).

Vanligast är dock att man laddar ner det efter att ha klickat på en ”viktig” e-postbilaga, såsom en faktura, affärsrapport eller liknande. Vissa virusversioner är kända för att spridas via mejl om falska paketleveranser. Du ska därför vara försiktig med att öppna mejl och alltid dubbelkontrollera informationen innan du öppnar någon bifogad fil eller trycker på någon länk eller knapp.

Därför är det viktigt att inte bara skaffa ett kraftfullt antivirussystem och hoppas på det bästa, utan att också lägga lite möda själv för att förhindra CryptoMix-viruset.. Vissa versioner av viruset använder exploit kits och trojaner för att infiltrera systemet. För att skydda dig själv eller ditt företag, se till att du:

- Analyerar alla mejl som du får från okända avsändare;

- Lägger lite tid på att undersöka nyligen nedladdade program;

- Kontrollerar tillförlitligheten hos de webbsidor som du besöker;

- Tar tid på dig att installera nyligen upptäckta program, för att undvika trojaner som ofta bär på detta virus.

Instruktioner för borttagning av CryptoMix

Det är inte bara möjligt utan helt enkelt ett måste att ta bort CryptoMix från den infekterade enheten. Annars kan även dina framtida filer vara i fara. Vi måste dock varna dig att det ibland kan vara rätt problematiskt att avinstallera ransomware-virus.

Dessa skadliga program kan försöka att hindra ditt antivirusprogram från att skanna systemet. Om så är fallet, måste du kanske ta itu med viruset på manuell väg för att programmet ska kunna starta igen. När du har gjort det, kan du installera FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes för att rensa din PC.

Du hittar Instruktioner för manuell borttagning av CryptoMix, utarbetade av vår expertgrupp, i slutet av denna artikel. Tveka inte att höra av dig om du stöter på några problem vid borttagningen av detta virus.

Manuell CryptoMix Borttagningsguide för virus

Utpressningsprogram: Manuell borttagning av utpressningsprogram (ransomware) i Felsäkert läge

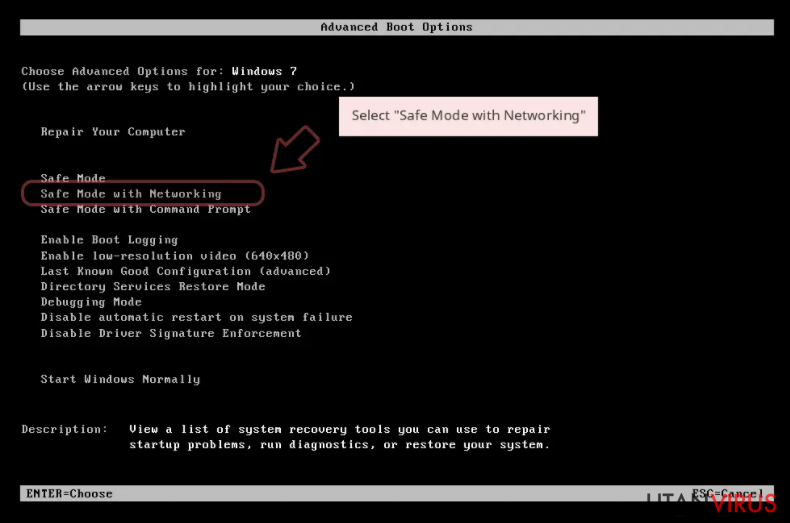

Ibland blockerar ransomware-virus legitima säkerhetsprogram för att skydda sig själva mot borttagning. Om så är fallet, kan du testa att starta om din dator i ”Felsäkert läge med nätverk”.

Viktigt! →

Manuell borttagning kan vara för komplicerad för vanliga datoranvändare. Det krävs avancerade IT-kunskaper för att utföras korrekt (om viktiga systemfiler tas bort eller skadas kan det leda till att Windows totalt förstörs), och det kan också ta flera timmar att genomföra. Därför rekommenderar vi starkt att du istället använder den automatiska metoden som visas ovan.

Steg 1. Starta Felsäkert Läge med Nätverk

Manuell borttagning av skadeprogram bör utföras i felsäkert läge.

Windows 7 / Vista / XP

- Klicka på Start > Stäng av > Starta om > OK.

- När datorn blir aktiv börjar du trycka på F8-knappen (om det inte fungerar kan du prova F2, F12, Del, osv. – det beror på din moderkortsmodell) flera gånger tills du ser fönstret Avancerade startalternativ.

- Välj Felsäkert läge med Nätverk från listan.

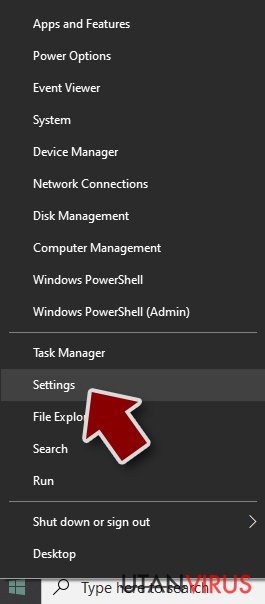

Windows 10 / Windows 8

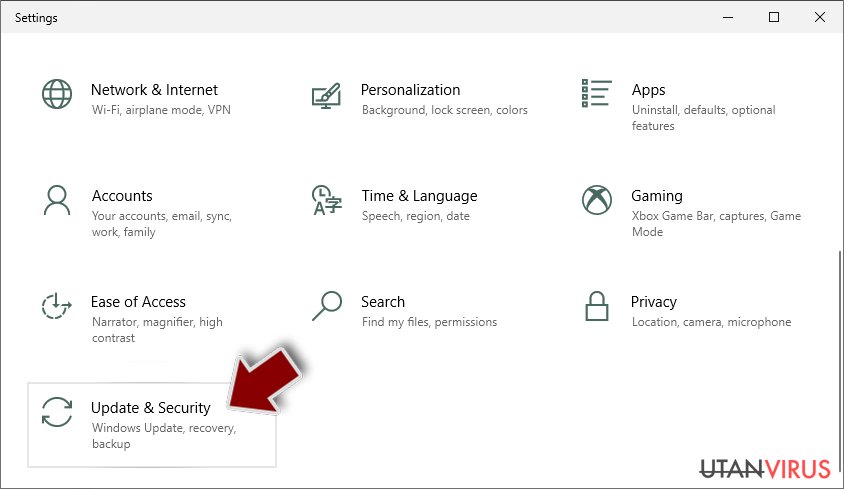

- Högerklicka på Start-knappen och välj Inställningar.

- Bläddra ner och välj Uppdatering & Säkerhet.

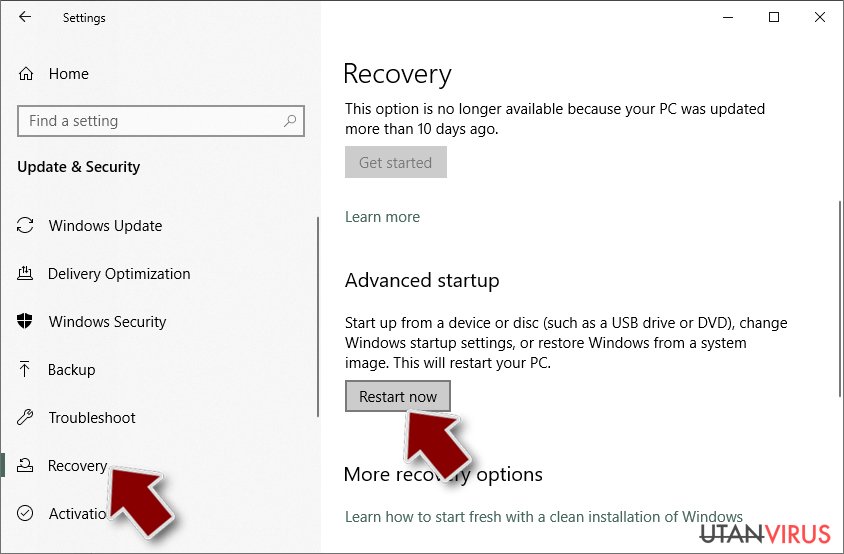

- Till vänster i fönstret väljer du Återhämtning.

- Bläddra nu nedåt för att hitta sektionen Avancerad start.

- Klicka på Starta om nu.

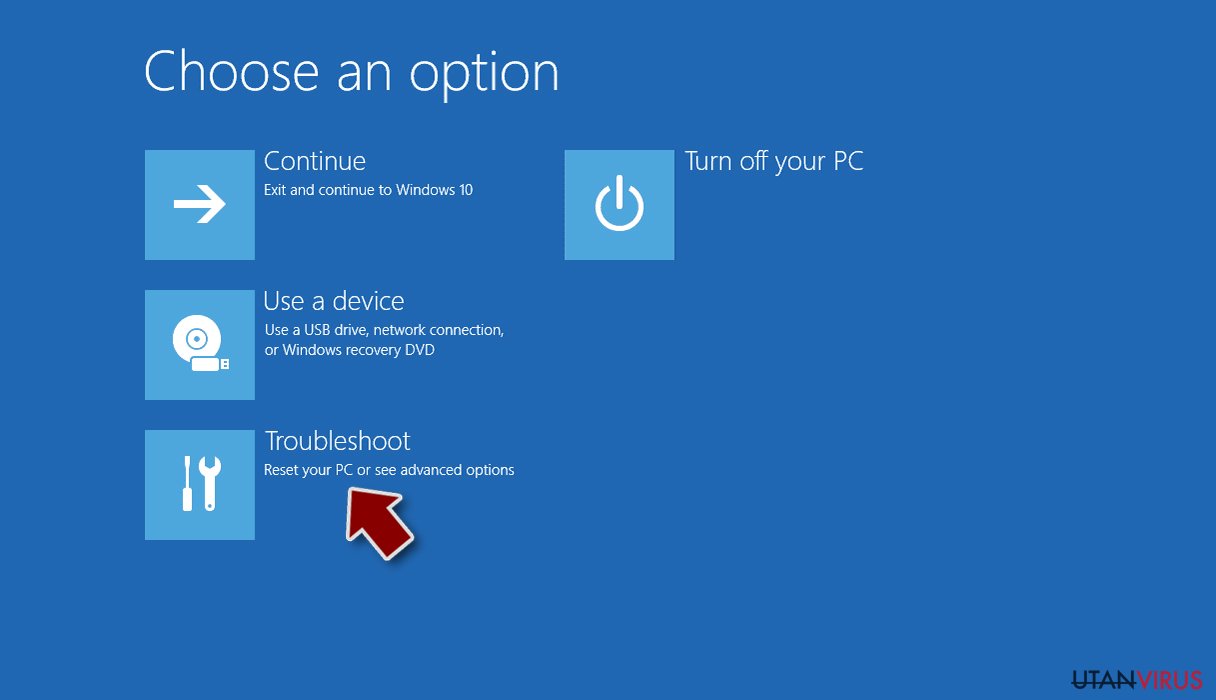

- Välj Felsök.

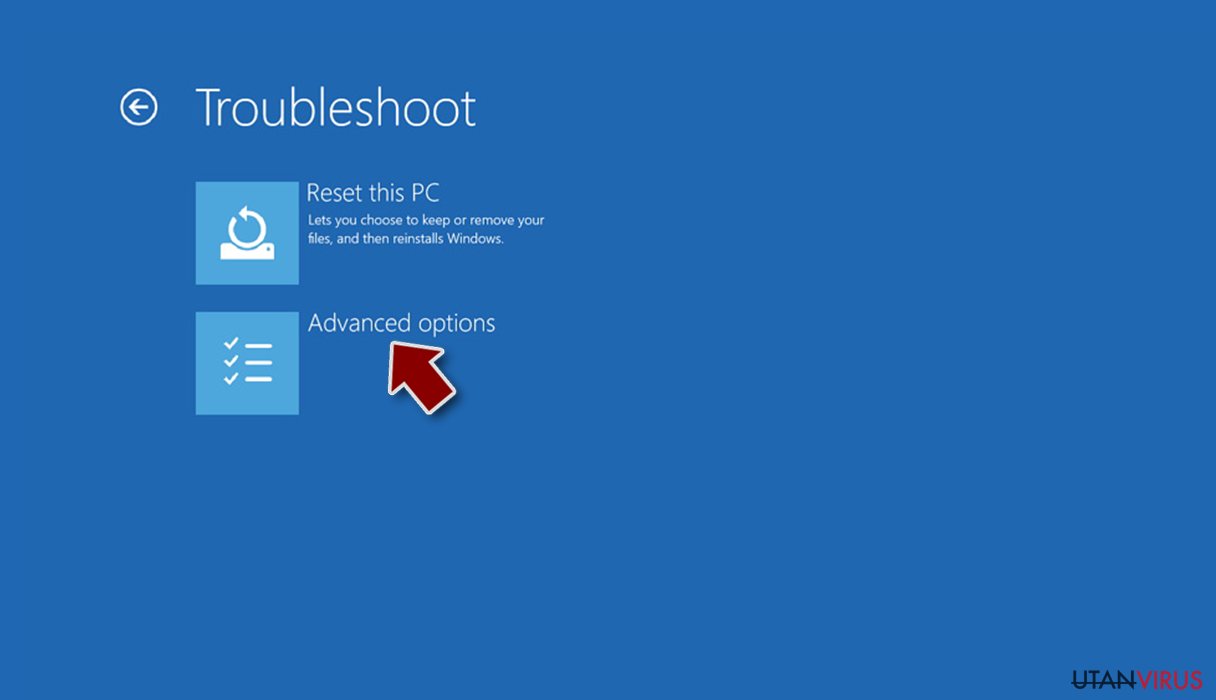

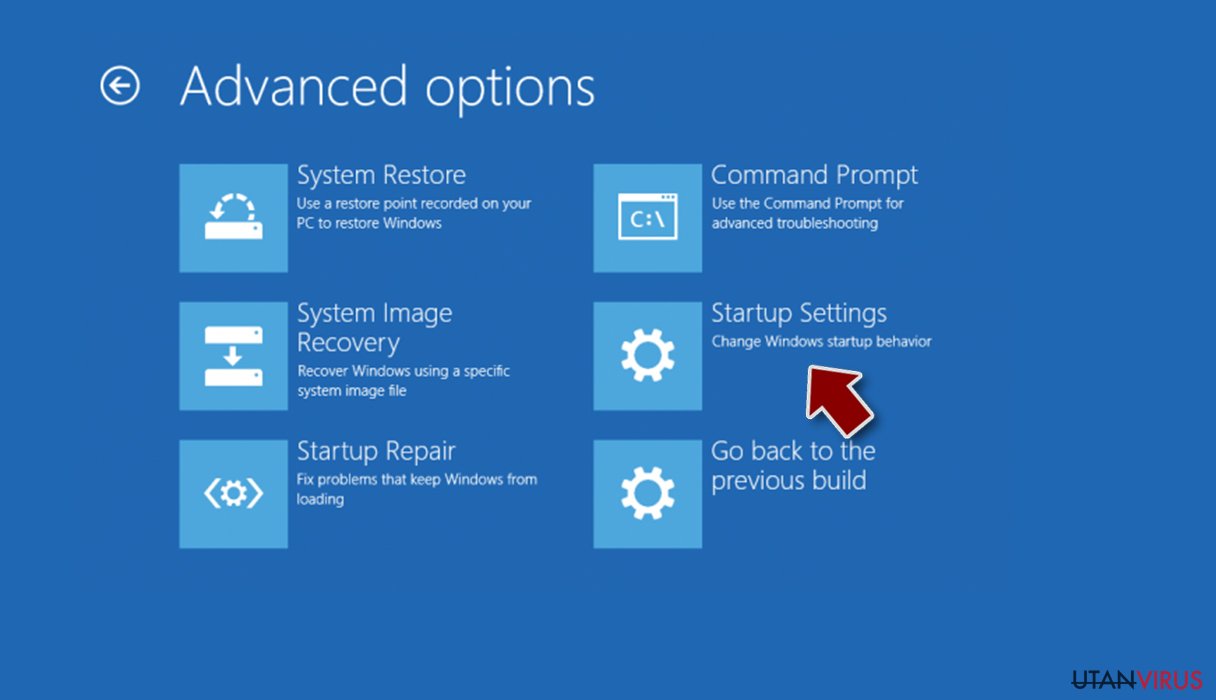

- Gå till Avancerade alternativ.

- Välj Inställningar för uppstart.

- Tryck på Starta om.

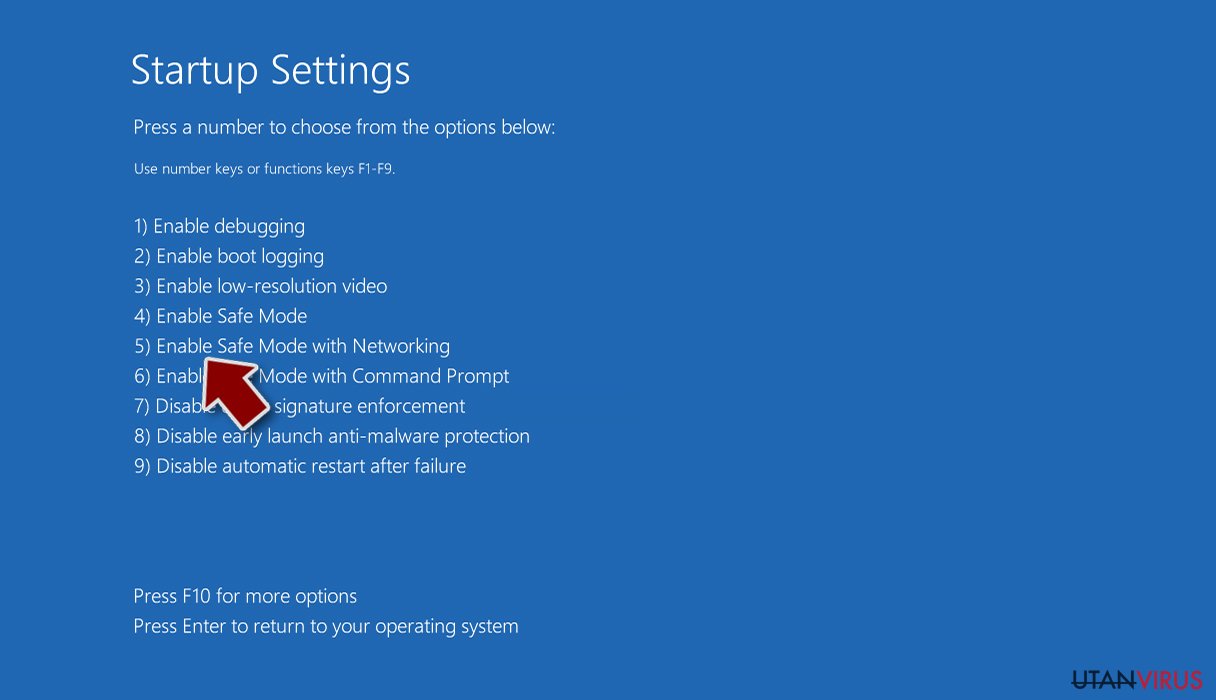

- Tryck nu på 5 eller klicka på 5) Aktivera felsäkert läge med nätverk.

Steg 2. Stäng av alla skumma processer

Windows Aktivitetshanteraren är ett användbart verktyg som visar alla processer som körs i bakgrunden. Om skadlig kod kör en process måste du stänga av den:

- Tryck Ctrl + Shift + Esc på tangentbordet för att öppna Windows Aktivitetshanteraren.

- Tryck på Fler detaljer.

- Bläddra ner till Bakgrundsprocesser och leta efter något misstänkt.

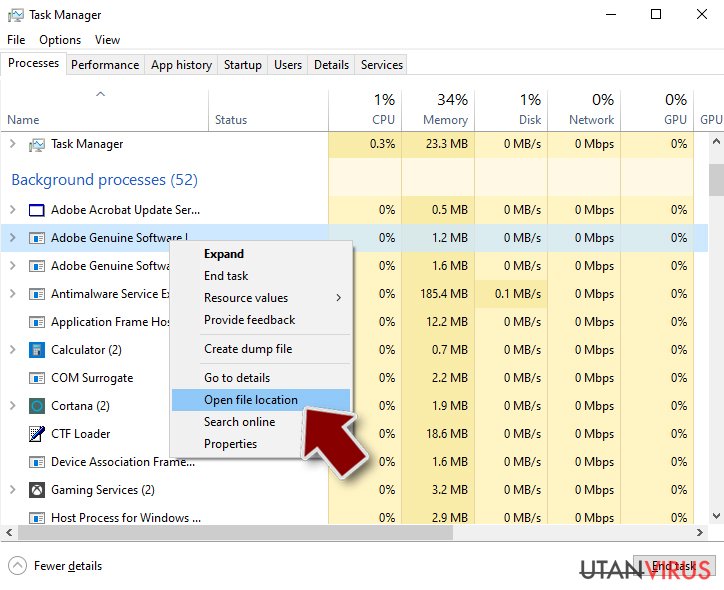

- Högerklicka och välj Öppna filplats.

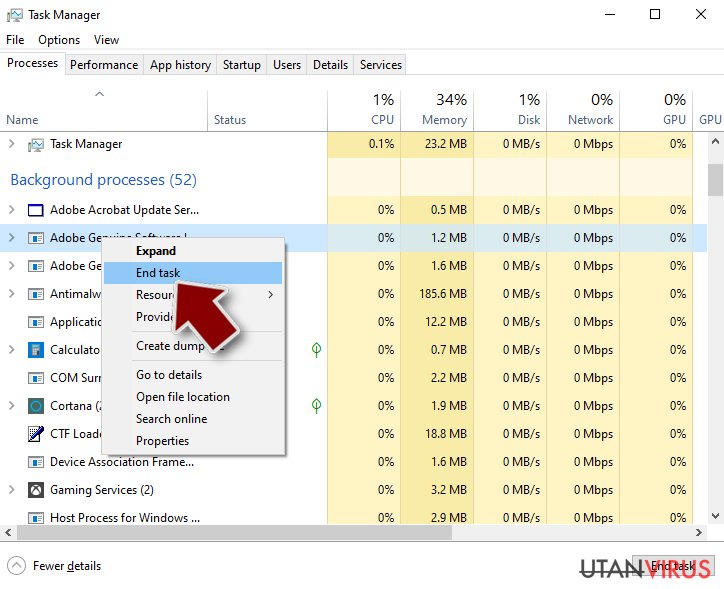

- Gå tillbaka till processen, högerklicka och välj Avsluta aktivitet.

- Radera innehållet i den skadliga mappen.

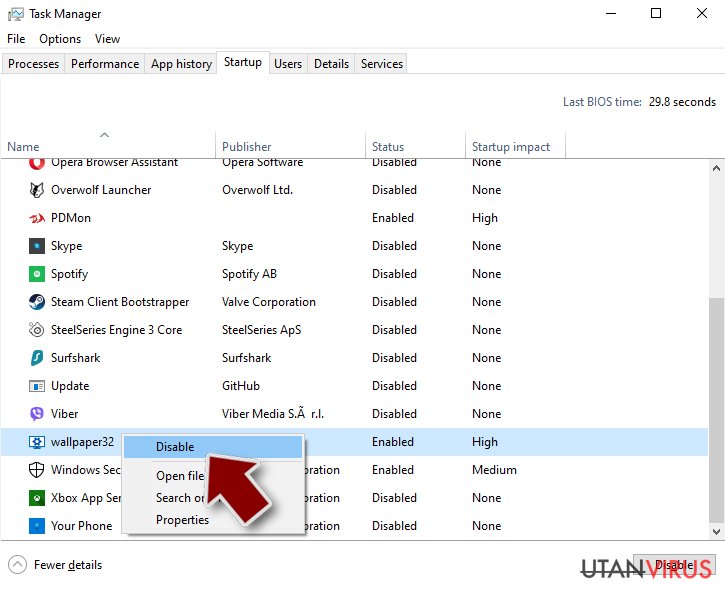

Steg 3. Kontrollera start av programmet

- Ctrl + Shift + Esc på tangentbordet för att öppna Windows Aktivitetshanteraren.

- Gå till fliken Uppstart.

- Högerklicka på det misstänkta programmet och välj Inaktivera.

Steg 4. Radera virusfiler

Malware-relaterade filer kan finnas på olika ställen i din dator. Här finns instruktioner som kan hjälpa dig att hitta dem:

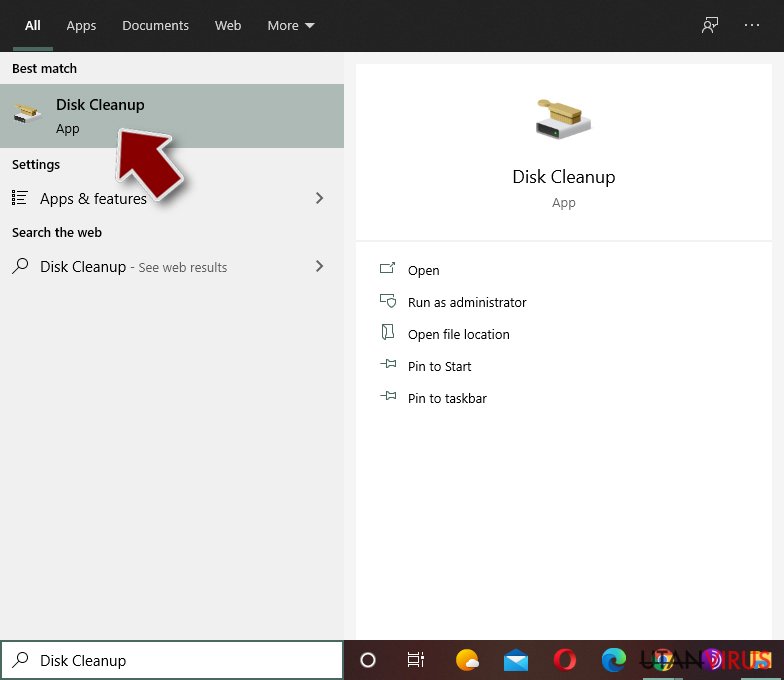

- Skriv in Diskrensning i Windows-sökningen och tryck på Enter.

- Välj den enhet du vill rensa (C: är din huvudenhet som standard och är troligtvis den enhet som innehåller skadliga filer).

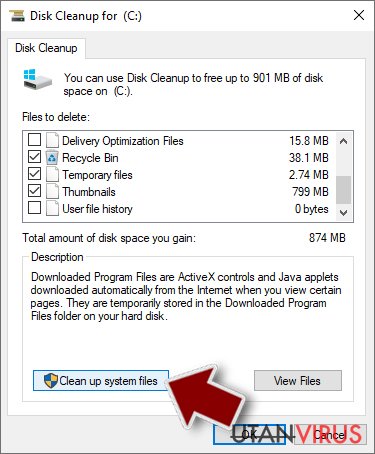

- Bläddra i listan Filer som ska raderas och välj följande:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Välj Rensa upp systemfiler.

- Du kan också leta efter andra skadliga filer som är gömda i följande mappar (skriv dessa sökord i Windows Sökbar och tryck på Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

När du är klar startar du om datorn i normalt läge.

Ta bort CryptoMix med System Restore

Om ”Felsäkert läge med nätverk” inte hjälpte för att stoppa viruset, kan du försöka med funktionen ”Systemåterställning”. Du måste dock skanna din dator två gånger för att säkerställa att du har fått bort detta ransomware från systemet.

-

Steg 1: Starta om din dator i Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicka på Start → Shutdown → Restart → OK.

- När din dator blir aktiv så trycker du F8 upprepade gånger tills du ser fönstret Advanced Boot Options.

-

Välj Command Prompt från listan

Windows 10 / Windows 8- Tryck på knappen Power vid Windows inloggningsskärm. Tryck och håll nu ned Shift på ditt skrivbord och klicka på Restart..

- Välj nu Troubleshoot → Advanced options → Startup Settings och tryck avslutningsvis på Restart.

-

När din dator blir aktiv så väljer du Enable Safe Mode with Command Prompt i fönstret Startup Settings.

-

Steg 2: Återställ dina systemfiler och inställningar

-

När fönstret Command Prompt dyker upp så skriver du in cd restore och klickar Enter.

-

Skriv nu in rstrui.exe och tryck på Enter igen..

-

När ett nytt fönster dyker upp klickar du på Next och väljer en återställningspunkt från innan infiltrationen av CryptoMix. Efter att ha gjort det klickar du på Next.

-

Klicka nu på Yes för att starta systemåterställningen.

-

När fönstret Command Prompt dyker upp så skriver du in cd restore och klickar Enter.

Bonus: Återställ din data

Guiden ovan ska hjälpa dig att ta bort CryptoMix från din dator. För att återställa dina krypterade filer, rekommenderar vi dig att använda en detaljerad guide utfärdad av utanvirus.se-säkerhetsexperterOm dina filer är krypterade genom CryptoMix, finns flera sätt att återställa dem

Återställ filer krypterade av CryptoMixmed hjälp av Data Recovery Pro

Data Recovery Pro är ett välkänt verktyg som kan användas för att återställa filer och annan data som av misstag har raderats Följ nedanstående instruktioner:

- Ladda ner Data Recovery Pro;

- Följ anvisningarna i Installation av Data Recovery och installera programmet på din dator

- Öppna det och skanna din dator efter filer som är krypterade genom CryptoMix-ransomware;

- Återställ dem

Använd Windows-funktionen ”Återställ från tidigare versioner” för att återställa dina filer efter en CryptoMix-attack

Windows-funktionen ”Återställ från tidigare versioner” är en effektiv metod för dataåterställning, men endast om funktionen ”Systemåterställning” var aktiverad före virusattacken. Tänk på att den endast kan återställa individuella filer.

- Hitta den krypterade filen som du vill återställa och högerklicka på den;

- Välj “Properties” och gå till fliken “Previous versions”;

- Här ska du kontrollera varje tillgänglig kopia av filen i “Folder versions”. Välj den version som du vill återställa och klicka på “Restore”.

Använd Avast Softwares CryptoMix-dekrypterare för att återställa dina filer

Du kan använda detta verktyg för att återställa dina krypterade filer. Men tänk på att det endast kan användas för att återställa de filer som krypterades med hjälp av en ”offline-nyckel”. Om din version av CryptoMix använde en unik nyckel från en fjärrserver, fungerar inte denna dekrypterare.

Avslutningsvis så bör du tänka på skydd mot krypto-gisslanprogram. För att skydda din dator från CryptoMix och andra gisslanprogram så ska du använda ett välrenommerat antispionprogram, såsom FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes

Rekommenderat För Dig

Låt inte myndigheterna spionera på dig

Myndigheterna har många problemområden gällande att spåra användares information och spionera på invånare så du bör komma ihåg detta och lära dig mer om skuggig informationsinsamling. Undvik oönskad spårning från myndigheterna och spionering genom att bli helt anonym på nätet.

Du kan välja en annorlunda geografisk plats när du kopplar upp dig och få tillgång till vilket innehåll som helst, oavsett geografiska begränsningar. Du kan enkelt njuta av internetuppkopplingen utan risk av att bli hackad om du använder dig av en Private Internet Access VPN.

Ta kontroll över informationen som kan nås av styrelser och andra oönskade parter och surfa online utan att spioneras på. Även om du inte är inblandad i olagliga aktiviteter och litar på dina tjänster och plattformer så är det nödvändigt att aktivt skydda din integritet och ta försiktighetsåtgärder genom en VPN-tjänst.

Säkerhetskopiera filer för senare användning i fall malware-attacker uppstår

Mjukvaruproblems skapade av skadeprogram eller direkt dataförlust på grund av kryptering kan leda till problem med din enhet eller permanent skada. När du har ordentliga aktuella säkerhetskopior kan du enkelt ta igen dig om något sådant skulle hända och fortsätta med ditt arbete.

Det är viktigt att skapa uppdateringar för dina säkerhetskopior efter ändringar så att du kan fortsätta var du var efter att skadeprogram avbryter något eller skapar problem hos din enhet som orsakar dataförlust eller prestandakorruption.

När du har den senaste versionen av varje viktigt dokument eller projekt kan du undvika mycket frustration. Det är praktiskt när skadeprogram kommer från ingenstans. Använd Data Recovery Pro för systemåterställning.